2025-03-27 00:00:00

選在櫻花季前夕安排一次旅遊,一方面是趁天氣還沒變熱,此外也是抓緊機票還沒漲價的最後時間。本來想買三月初星宇台中高松的機票,但後來越看越貴,又覺得自己應該是沒辦法早上六點爬起來去台中機場,改選擇去桃園搭下午出發的班機。第一次搭乘下午的航班,感覺行程安排上比早去舒服很多,不用趕著半夜衝去機場,或是先在機場附近住一個晚上,可以好好的睡一覺。

在行程安排上,主要把重點放在週末的松山少爺列車、一定想要吃到的餐廳、還有豐島直島美術館的營業時間,所以最終調整成在高松待上幾天,接著依順時針前往高知、松山、最後回到高松的方式。時間上有些靠近櫻花季,連續幾晚的飯店訂不太到便宜的價位,因此也花了一些功夫在換飯店。

鄰近出發前,多少關注飛航資訊,才知道這個季節的早上晚上,台中機場容易起霧而影響起降,雖然這次是跑去桃園搭,沒有被影響到,但往後應該也會避開二三月的台中早去航班。

今天搭乘的班機是CI178,表訂起飛時間14:20、抵達時間17:55、實際起飛時間14:40、停靠時間17:40,飛機編號B-18115、機齡0.9年,搭配機上娛樂系統,可惜貌似有點問題,螢幕一直黑掉。

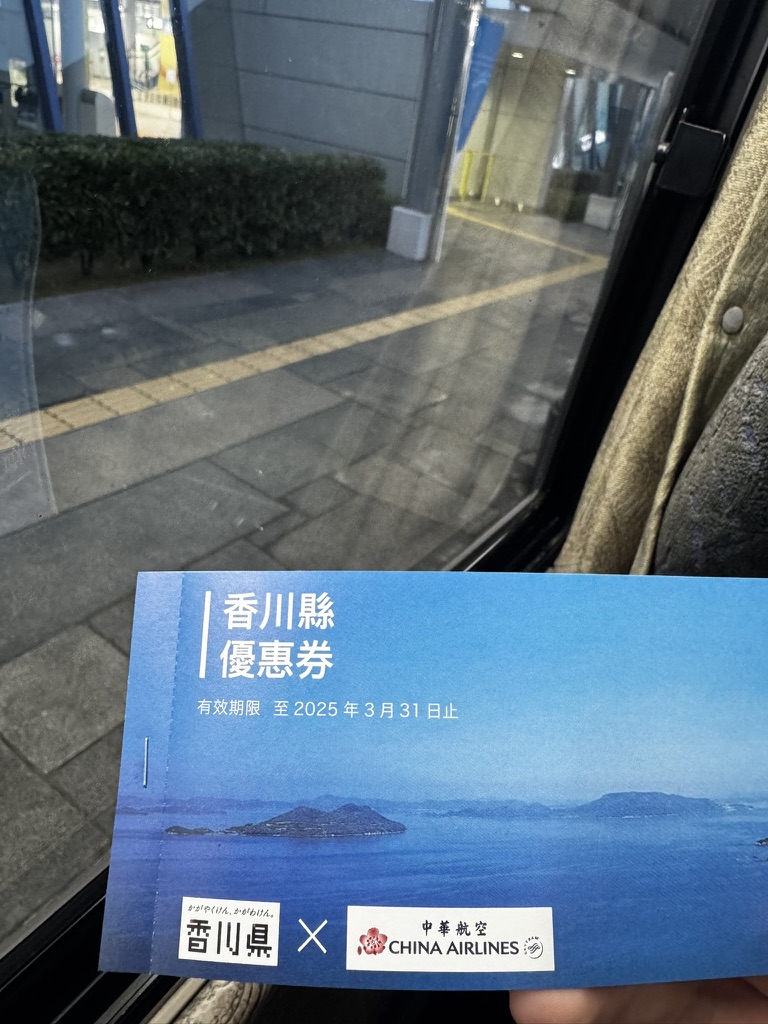

三月底前購買機票還可以參加香川縣政府的活動,領取免費的機場巴士來回車票+小豆島來回船票+栗林公園門票,如果都有用到的話也算小補了一些旅費。

落地之後,搭乘機場巴士,前往入住的飯店。選擇了最方便的JR Clement,巴士可以直達,要搭船跳島也方便。入住以後約莫七點半,街上已經沒有什麼人。商店街還有星宇的台中航班廣告,不知道有多少人會搭乘這個航班來台中玩呢。

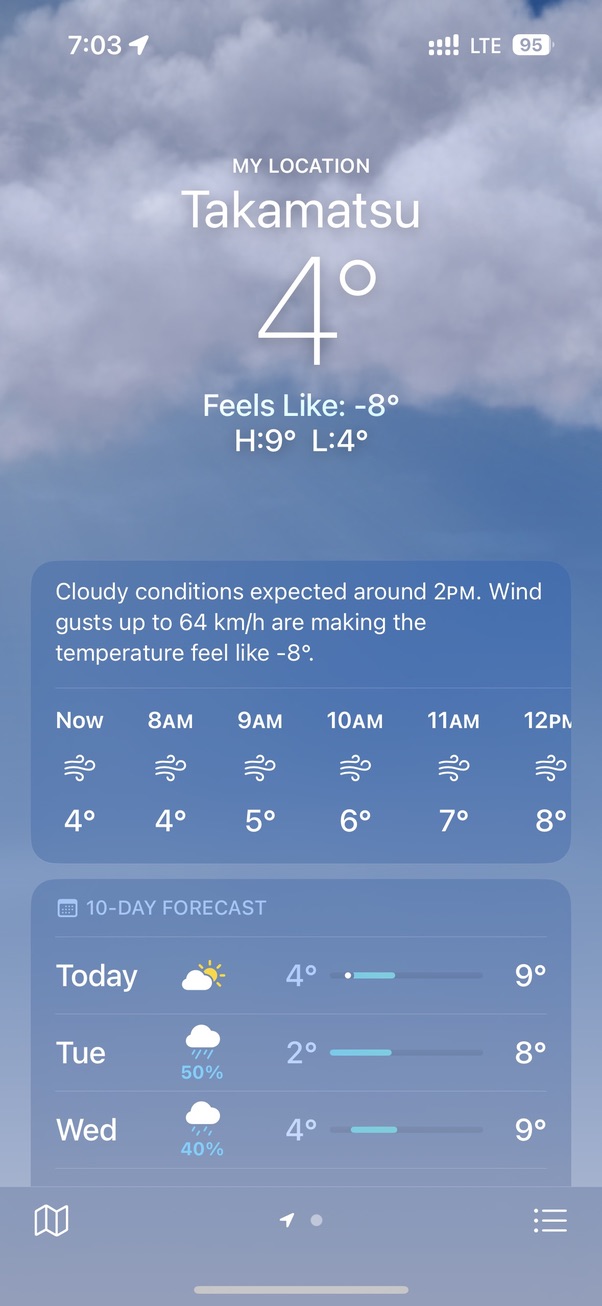

外面的體感溫度是-4度,台灣帶過來的衣服撐不太住,簡單逛了一下,發現大部分店家都差不多準備關門,就溜去高松JR車站買晚餐。走上二樓還有一間漢堡王正在營業,附近也有幾間超市可以購買零食。

每次來日本最期待的就是吃飯店的早餐,而且一定要吃經典日式的早餐,補滿要走一整天路的碳水。可能看了其他人的影片介紹,對這間飯店的早餐期待設定的太高了。如果有入住多天的話,我覺得其中一天吃飯店的早餐就好,其他幾天可以做別的安排。

簡單吃過早餐以後,馬上去港口搭船準備前往小豆島。其實比較想要搭有高木同學塗裝的渡輪,但時間搭不上。這班是呆呆獸塗裝,也蠻可愛的。早上的渡輪販賣處還沒有開,不然也想嘗試看看船上的烏龍麵。

到島上的遊客中心,馬上看到了高木同學的海報。但右邊那張好像有哪裡怪怪的?

遊客中心的旁邊就是公車站牌,不少遊客都在這邊等車。在這麼冷的溫度才發現,自動販賣機也有賣熱飲,不但可以補充能量,還可以當暖暖包用,真是偉大的存在…

聽說小豆島上的巴士不能用全國通用交通IC卡,笨笨的抽了整理券,後來發現小豆島上的巴士也支援交通IC卡了。這樣四國地區唯一不能用的地方應該剩下高知的路面電車吧?

默默聽別人討論行程,應該大部分都是要去動畫村或橄欖公園等知名景點,而我要去的高木同學聖地巡禮可以說是一個人都沒有。搭到雙子浦下車,沿著路走一小段路,來到第一個景點:富丘八幡神社。(推薦指數:4星)

Google Map導航了一個抄近路的路線,以至於我是從神社旁邊的小路走進去的,要出去的時候才從大門出去,總覺得沒有從鳥居走進去,對神明很不尊敬。如果要來的話還請導航到『富丘八幡神社 大鳥居』,在土庄小學校附近。

準備要離開的時候,坐在附近的椅子上曬太陽取暖,遇到一個83歲的日本老爺爺過來攀談。用了幼兒等級的日文表示我是台灣人以後,老爺爺開始找我練習英文口說。他說他去過了很多國家,現在固定會在島上健行,神社是他的健行路線,他現在也會去社區圖書館參加英文課程。難怪他有這個勇氣和我用英文聊天了一陣子,真心佩服他活到老學到老的精神。這也是我旅程中第一次用英文和別人聊天,哈哈哈。道別。偷拍了老爺爺的背景以後前往下一個點。

接著路過朝聖土渕海峡(推薦指數:1星),一個遊客也沒有。

順便探訪了附近的西光寺(推薦指數:2星),感覺沒什麼特別之處,在外頭久了也開始覺得冷

沿路遇到了轉蛋機,轉了一發沒想到被吃錢。沒有店員,只能打電話請求協助。就當作掉了400元..

時間臨近中午,附近有開的店家不多。日本的咖啡廳有不少都會順便賣簡單的餐,沒有很餓的話可以當成簡單補充的地方。在這邊找了一些咖啡廳『Fine Port Gallery』簡單用餐。室內幾乎都有暖氣,因此也在這邊取暖了好一陣子,店內有賣一些小文創周邊。(推薦指數:3星)

事先就查好了天使之路的退潮時間,這天的最大潮在中午12點左右,表示幾乎在島上的時間都是沒辦法看到天使之路的。不過旁邊的觀光案內所有賣一些高木同學周邊,在這邊入手了2025年曆!

接著前往下一個景點,『鹿島明神社』,沒有公車可以抵達,只能靠走路,約莫半個小時左右。沿著海岸線走,走累了就乾脆罰站看海。

結果又被Google騙,從民宅小路穿進去神社,這邊也是一個人都沒有。

海報也有些斑駁了,如果不是特地來朝聖,應該會覺得很無聊,所以推薦指數1星,但這趟還是心滿意足了。

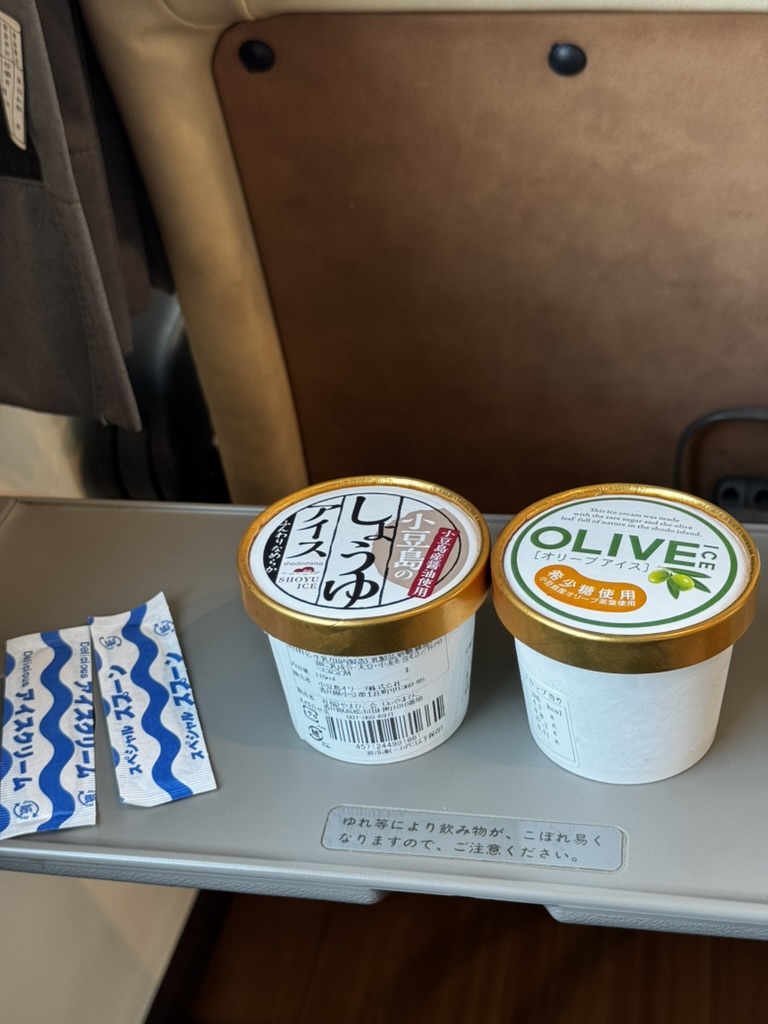

接著走回港口,約是45分鐘的路程。選擇這個季節來走訪,比較不會被太陽曬死。另一方面,也是打算等秋天再來走其他景點,去寒霞溪看楓葉。在遊客中心買了兩個當地特色口味的冰淇淋,在船上慢慢享用。

搭乘1:55的船,主要是因為想要把購物行程排在下午,先殺去aeon mall高松買幾件冬裝。從高松JR車站到mall的公車班次不多,大概一個小時一班,沒抓好時間的話就要乾等了。有趣的是如果搭到終點站aeon mall只要130日元,但中途下車的話要470日元。這間mall幾乎沒什麼人,不過店也不多。在Uniqlo買爆發熱衣以後,順便吃了商店街的晚餐,搭19:31的公車回到高松JR車站,算是避免了接下來幾天被冷死的可能性。

簡單吃完飯店的早餐,順便去附近的玉藻公園參觀,要200日圓的門票。可以站在高松城跡上眺望,觀看路面電車,可惜太早過來,展示館和商店都還沒開始營業。推薦指數3星。

由於這天安排了工作,沒有跑太多景點。飯店是12點退房,因此可以待久一點。

之前查資料發現飯店樓上的法式餐廳很推薦,於是很早就在網路上預訂了位置,入住的房客還有10%off優惠。嘗試過後果然很棒,可以看著海景享用午餐,料理的品質也不會讓人失望。主餐點了當地特色的牛奶鮭魚,口感比起智利和挪威鮭魚好吃許多。比較可惜的是同時間入席的幾位客人有點喧嘩、大聲聊天,相較於其他桌客人都是安安靜靜地用餐、小聲交談,顯得有點格格不入。(推薦指數:5星)

下午在車站附近的PRONTO休息,等待高速巴士。這次覺得這個歇腳點不錯,買杯咖啡坐一下殺時間,也有販售一些簡餐,過渡要轉場到其他地方很方便。

四國地區的JR和高速巴士比較起來,票價通常會貴個兩千日圓,但交通時間差不多,有時候甚至會更長,因此這次在交通上選擇搭乘高速巴士。和台灣的司機開法總是急煞急停逼車不同,日本的司機開車很溫和,搭乘起來的舒適感是不錯的,而且搭乘人數大概10-20個人,也就不用擠得滿滿,鄰座通常是空位。

由於訂票的網站寫只能攜帶總和1公尺以內的行李,但網路上也有人說不會因此被查,事前一直有些擔心,所以這次只帶了24吋的行李箱,結果是安全上車。行李箱放行李空間,背包則是跟著人上車。和在台灣搭乘客運的經驗不同的是,司機通常會有一張乘客姓名表,上車前會和你核對姓名,確認座位,不用查驗證件。我是把電子郵件的確認函印出來,給司機看,確認名字和車次相同就可以了。我一共訂了兩張高速巴士車票,位置都在第一排,看起來應該是依照訂票順序自動安排的座位,如果想要坐前排可以在開放預訂的一個月前就馬上預訂。

在高知的飯店,選擇了Comfort Hotel連住兩個晚上,有附免費的早餐,一個晚上的房價算起來並不貴。我蠻喜歡他們有個交誼廳的設計和免費的迎賓飲料,晚上可以不用關在房間裡面。

隔天的早餐是中規中矩的自助餐,品項不多但都是人氣度高的料理。吃飯的時候,還看到其他房客把裝飾用的幾朵花椰菜全部掃進自己盤子,只能說很傻眼,哈哈。比起一些飯店提供的套餐,我覺得自助餐更好,吃多少就拿多少,可以安心的挑食。

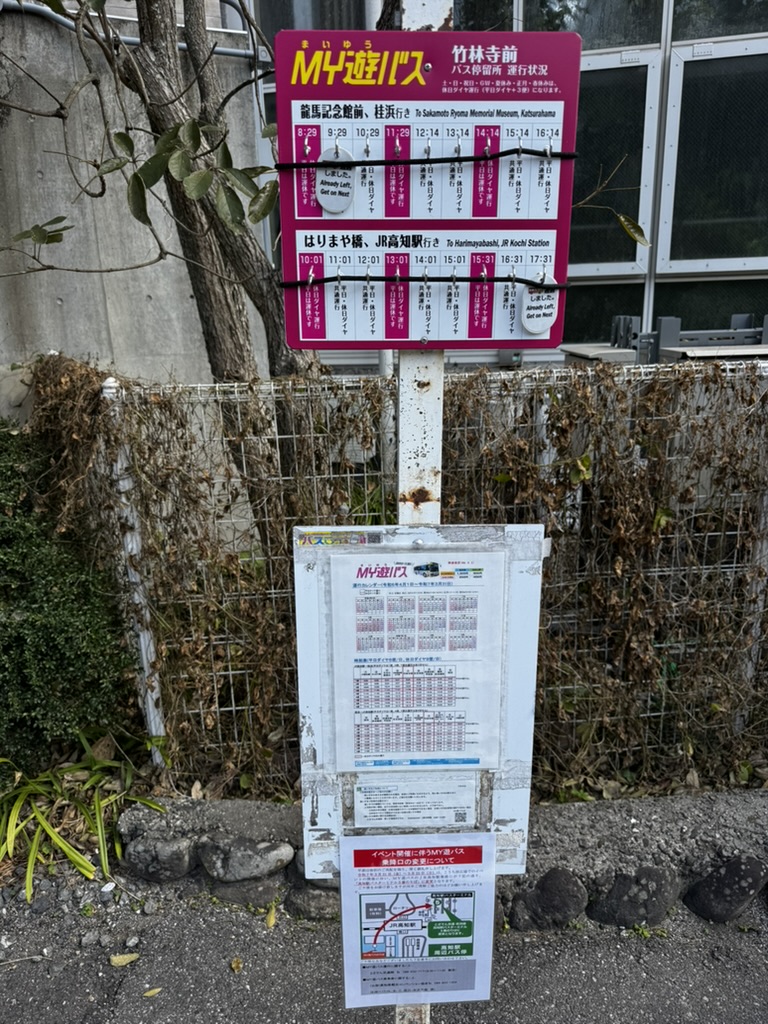

吃完飯接著開始今天的行程,事前做了不少功課,用app買了my遊巴士一日券,不過到了現場,重新確認才發現公車的起點站被改到了另一個地方,和DM上面寫的內容不一樣,後來還是跑去觀光案內所詢問才確認搭車的地方。

到了高知以後發現歐美人變多了,公車上不少都是外國人。原本預計要去五台山觀景台和竹林寺,但當天依舊是體感2度左右的天氣,臨時改成去牧野植物園看植物,也有一些室內空間可以吹暖氣。原本以為這個地方很無聊,結果沒想到逛了快一小時,原本還想去竹林寺看一下的,反而沒有時間去了。如果要安排這個附近的景點,應該可以抓兩個小時。

牧野植物園推薦指數:4星

由於巴士的班次一小時只有一班,不得不先來等車繼續行程。罕見的是公車遲到了15分鐘左右,旁邊的日本爺爺就拿起手機打過去問了。上車的時候,由於我是先來等車的,爺爺便作勢請我先上車,但我還是請他先上車了。有時很喜歡這種有序等待的文化,而不是爭先恐後的擠來擠去,我想這也是觀光客會被認為是公害的原因之一吧。

繼續搭公車到了終點站桂濱,在這邊可以眺望太平洋,不過天氣還是很冷,便直接前往『高知縣立坂本龍馬紀念館』,建築坐落在高處,提供了一些空間可以讓遊客看海。當然喜歡龍馬和武士文化的人也可以參觀展品,推薦指數3.5星。

休息了一陣子,走回桂濱,公車站牌處就有好幾個紀念品商店和食堂可以殺時間。在這邊簡單用完午餐,買了一些土產咖啡豆和土佐茶葉,入手了龍馬的後裔所烘焙的咖啡,接著搭乘13點發車的公車回到高知市區。

巴士一日券除了可以搭巴士以外,也可以搭特定區間的路面電車免費,在播磨屋橋下車,改搭路面電車前往高知城

高知城也有很多外國人前來參觀,甚至還有請英文導覽的小型團。

天守內部似乎還是當年的樓梯,十分陡峭,不像是熊本城內部已經完全現代化,這邊如果腿腳不方便可能就無緣上去參觀了。

比起以前參觀過的熊本城和小倉城,高知城是現存12天守之一,也可一窺更多歷史風情,推薦指數:5星

離開高知城,前往就在附近的弘人市場,吃明神丸的稻草燒烤鰹魚。這時約莫已經下午三點,平日的下午人潮不多,比較容易找到用餐座位。市場內也有其他日本道地料理的店家,像是關東煮或唐揚雞,不過已經吃飽了,只好先放過他們。(推薦指數:5星)

吃完飯還有點時間,繼續搭乘路面電車,前往『坂本龍馬誕生紀念館』參觀,場館規模本身不大,不過可以借中文語音導覽,適合當成散步的小景點。(推薦指數:3星)

傍晚沿著帶屋町商店街閒晃,一路走到Ace One 新本町店買了超市熟食當晚餐,結束了一天。

這天預定搭下午的高速巴士前往松山,早上則去附近的店家買一些特產。吃完早餐以後,先是走到了咖啡廳做點工作,事先在網路上找了一間有插座的咖啡廳『GRAYGE COFFEE ROASTER』。

店內的空間不大,進來的門口就擺著販售的咖啡豆。今天第一次碰到可以用英文交談的店員,突然覺得語言隔閡降低的感覺真好,不然在四國地區,幾天下來都只能用非常簡單的幾句日文點餐。

這是這次旅行中喝到第一杯有拉花的咖啡。在店內待了大約兩個小時,中間偷偷觀察其他客人,發現很多日本人都是拿著一本書獨自看書,或是輕聲交談,沒有人滑手機或是講電話,和在台灣的咖啡廳經驗十分不一樣。

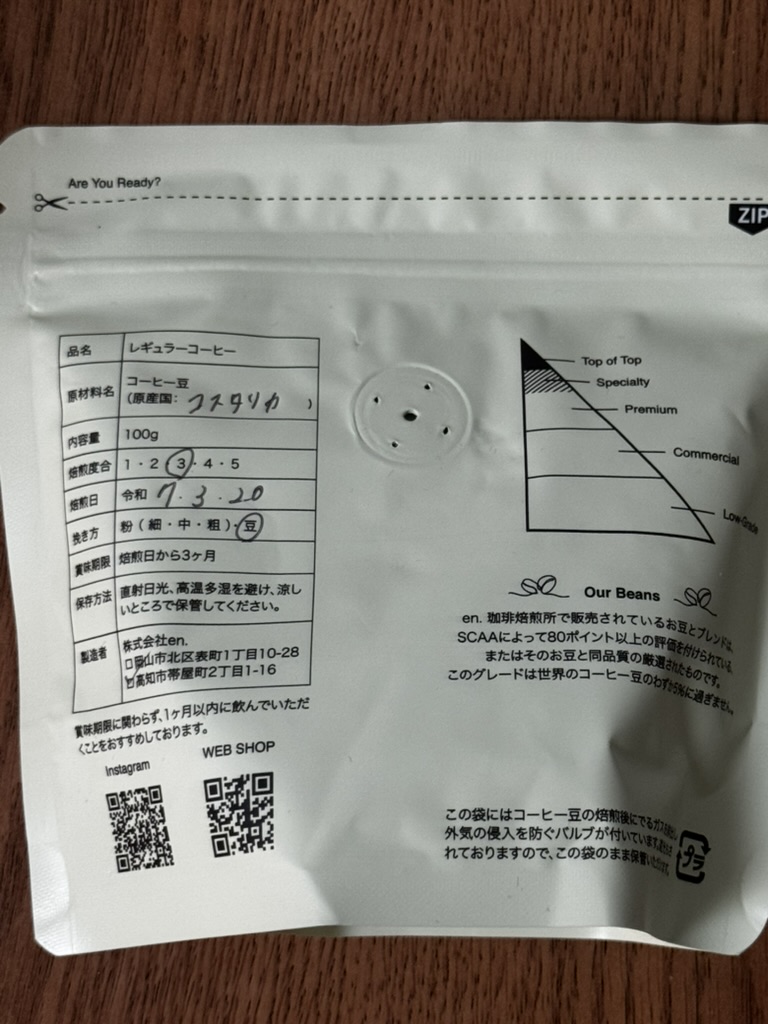

將近要中午的時候,離開了咖啡廳,步行前往帶屋町去買特產。首先去了『en. 珈琲焙煎所 高知帯屋町店』。這邊是專門只有販售咖啡豆的店,沒有咖啡可以喝。

他們是以烘豆為主,需要現場烘焙或是預訂,現場只有一兩包熟豆可以挑選,還沒嘗試過這種現烘的店,以前爬文聽說去這種店,如果不會講日文可能會被趕出去,幸好這邊的店員也能用英文溝通,並且很友善,在這邊買了一包熟豆。

貌似在日本大部分都會幫客戶磨成咖啡粉,但我自己有磨豆機,用整顆豆子的方式帶回台灣也比較可以保存香氣,所以我都跟店員說我要 mame 豆子(まめ),他們就知道不需要磨成粉了。

順便也在旁邊的茶葉行買了茶葉。自從上次買了高千穗的紅茶以後,就很喜歡日本的茶,這次也想帶一些土佐茶。不過老闆娘只會說日文,對話上只能靠翻譯軟體,可能會比較辛苦。

中午有開的店家不多,想著乾脆試試看連鎖麵包店好了,於是去了高知JR站前的『Little Mermaid Kochi』購買豬排三明治,如果趕時間想要臨時買東西充飢,除了四處都有的便利商店以外,又多發現了一個選擇。

下午搭乘高速巴士到了松山的大街道,選擇入住Hotel Vista松山。這邊也是飯店很多的一級戰區,原本預計入住Dormy Inn或其他連鎖品牌的,沒想到這間飯店也不差,價格含早餐約2000元一碗。

入住以後先去逛了附近的『坂上之雲博物館』,不過只有日文解說,在不知道相關文化的背景下去看應該會覺得沒什麼意思,所以我給推薦指數:1星

之前查詢評價說飯店提供的是套餐形式,不過這次入住發現也是自助餐,著實有點驚喜

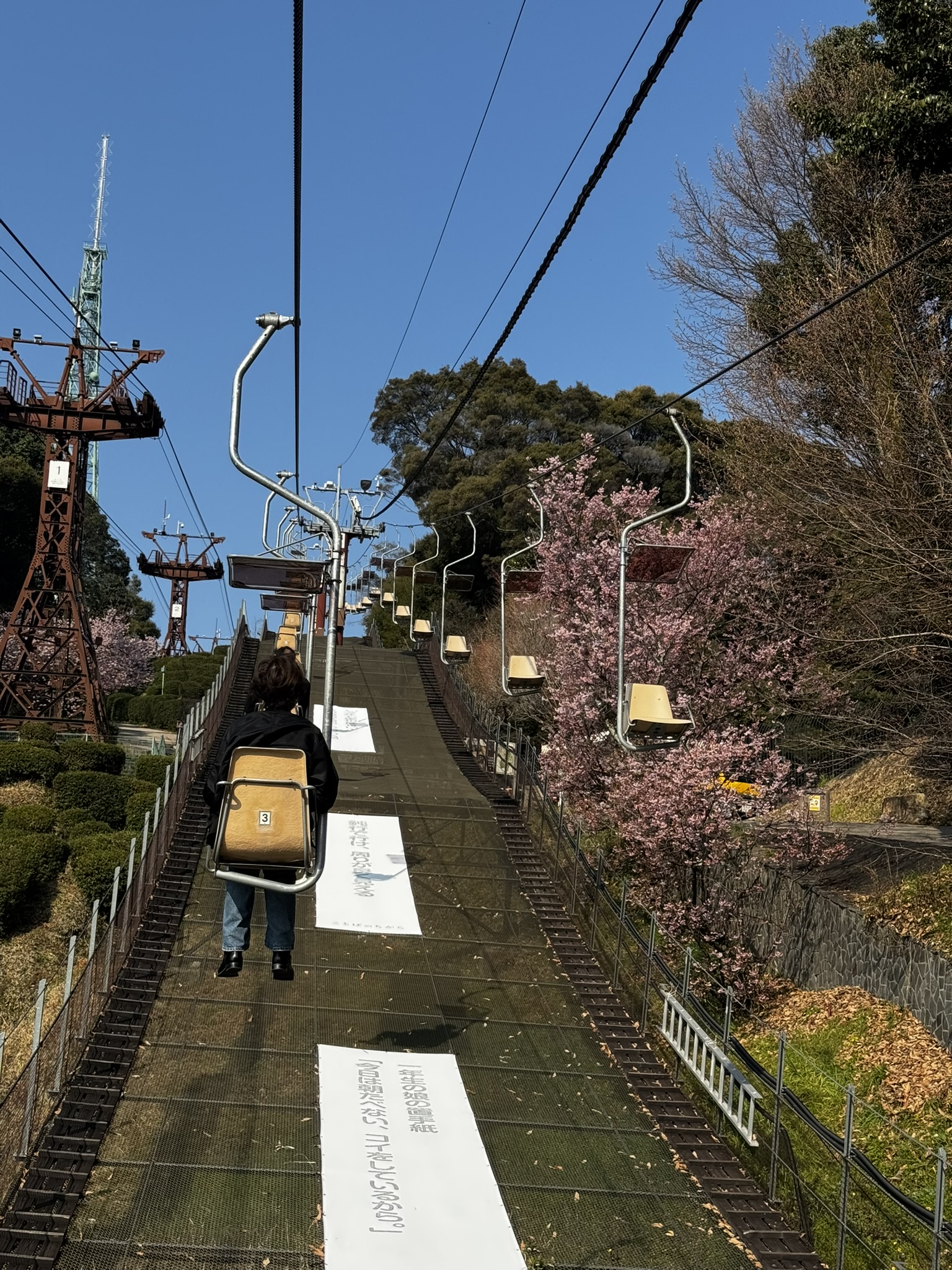

由於飯店的退房時間是11點,而松山城的營業時間是早上9點開始,吃完早餐以後就直奔松山城搭乘纜車上山,如此一來可以空手逛松山城,然後在10點左右退房。

來的時間還太早,現在的松山城只有纜車路線上的櫻花開了,不過人潮還不多,完全不用排隊就可以直接上山。纜車搭乘處有販賣來回票+天守門票,可以省下在天守門口排隊買票的時間。

城山公園光禿禿的一片

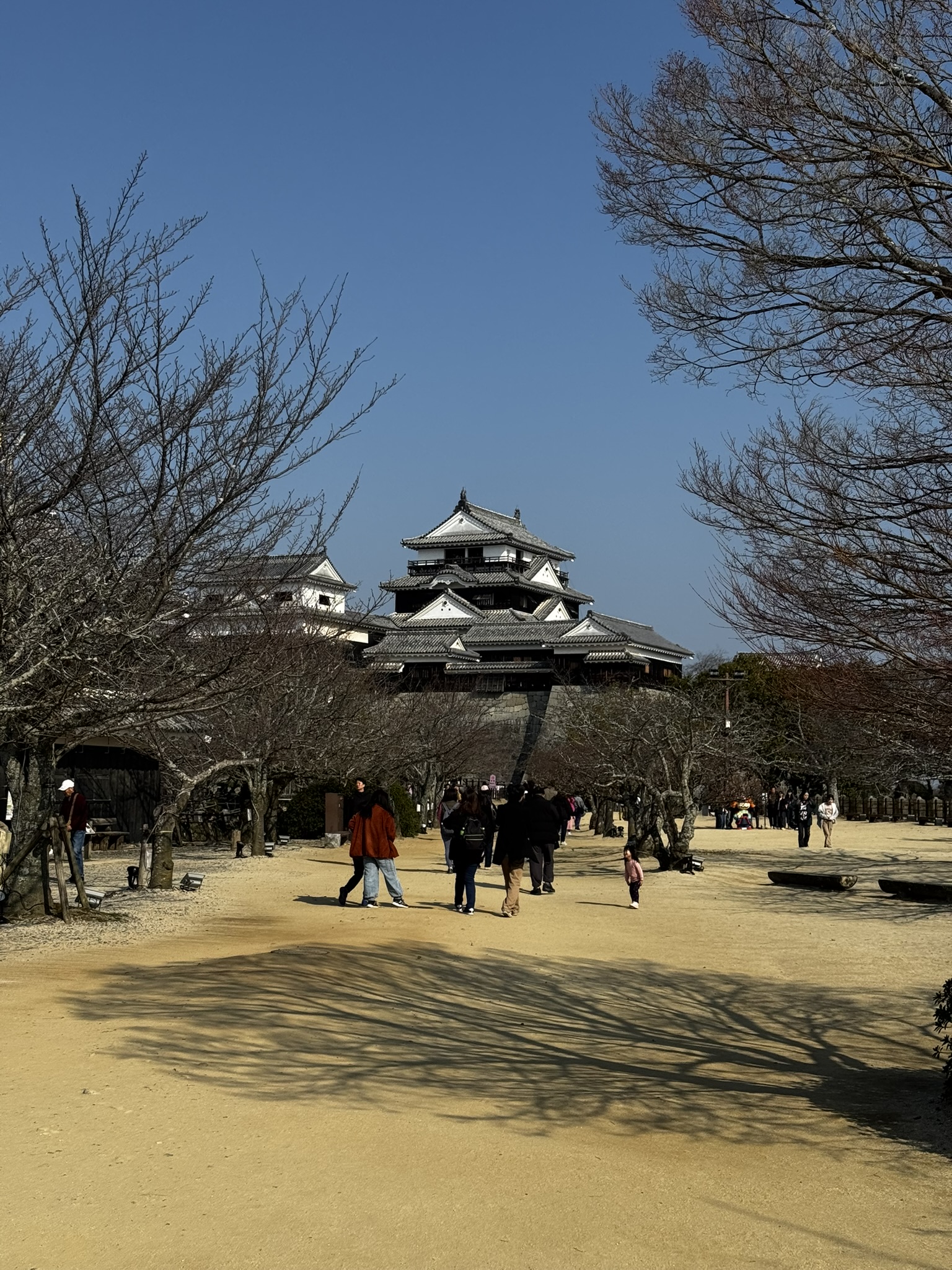

同為現存12天守的伊予松山城,就算一早就來也是人潮眾多。特別是樓梯非常陡峭,常常卡了很多人在排隊等著上下樓梯。

抵達最上層,整個松山城如果要慢慢逛,應該可以抓到1.5-2小時,用比較趕的速度看完也花了一個小時,很多遊客會再待一下逛禮品店或是吃冰淇淋,因此可能要抓更多時間比較好。(推薦指數:5星)

退房後拖著行李去找咖啡廳工作,到了『B.Factory』,這邊的老闆也會說英文。店內除了現烘豆以外,也有販賣咖啡和輕食。

在這邊買了100g的咖啡豆-櫻花波旁,體驗現烘豆。有趣的是買豆子的話老闆還會請一杯免費的咖啡,所以除了一開始點的拿鐵以外,又多喝了一杯黑咖啡。

下午轉移陣地到了『星巴克 松山市站前店』,它的旁邊就是少爺列車博物館,在這邊點了一些簡單的食物,沒想到不是只有台灣的熱拿鐵做的那麼燙,在這邊點的熱拿鐵也是一模一樣燙。

今天則是入住『REF Matsuyama City Station by Vessel Hotels』,就位在車站上面,交通也十分方便。

趁著下午的空檔去『愛媛縣美術館』晃晃,可惜的是特展已經結束了,沒有太多展覽可以看,如果要來或許要先查查看展期資訊。(推薦指數:3星)

晚餐則是傍晚五點左右就跑去飯店對面的『焼肉食堂 炎蔵 松山市駅前店』用餐,他們有單人座位區,另外還可以點100分鐘吃到飽的套餐,雖然店員只會說日文,點餐平板只有日文,但價格只要2500日圓,性價比上也算心滿意足了。

吃到飽的形式是一次一盤肉,要吃完才能點下一盤,幾乎都會有雞肉,所以烤起來有點花時間,最終我點了六盤。

聽說晚上的道後溫泉別有一番風情,雖然因為價格因素沒有住在道後溫泉地區,還是可以搭路面電車過去逛逛。這邊是道後溫泉本館,沒想到很多人在排隊要進去泡湯

當地知名的布丁。晚上排隊的人不多,很快就買到了。隔天再來的時候就有很多人在排隊購買。

晚上的少爺機關鐘也會整點運行。整個道後溫泉地區我覺得白天和晚上都可以逛一次(推薦指數:5星)

八點回到飯店,正好趕上晚上的免費迎賓冰淇淋時間。

今天也是享用飯店的早餐,可惜人潮太多了,在早上七點用餐也一樣需要排隊很久,原本想要在這邊嘗試鯛魚飯,最後選擇放棄,只喝了各種橘子果汁。

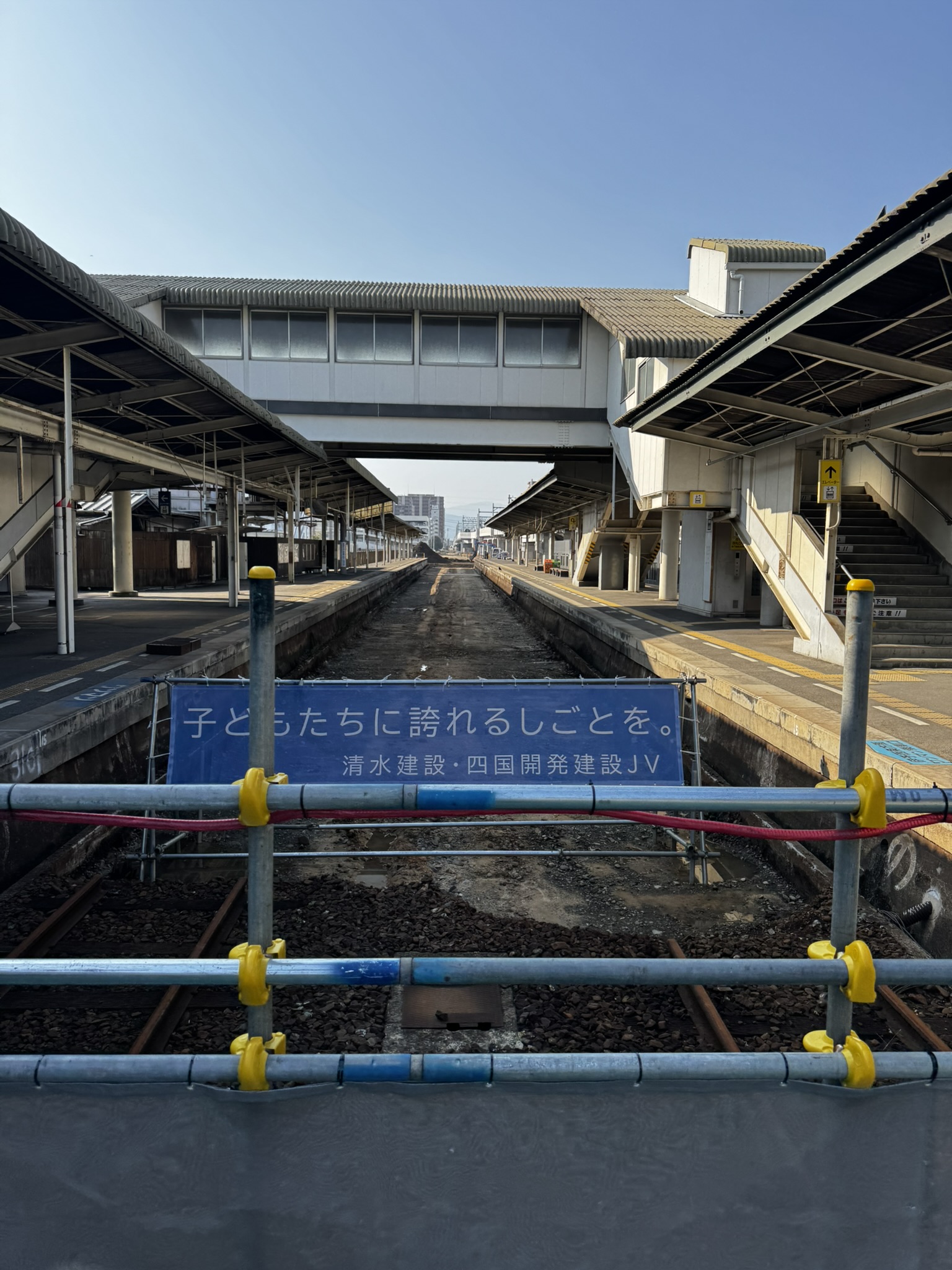

今天預計要搭JR回到高松,一早就退房把行李拉去JR站的置物櫃寄放。這次帶的是24吋行李箱,加上大包包剛好用滿大型置物櫃空間,幸好沒帶28吋行李箱,很有可能會塞不下。聽說很多人會搞混的是JR松山站和松山車站是兩個不一樣的地方,JR松山站一帶要荒涼很多。雖然也可以搭路面電車從松山車站到JR松山站,但有點不好意思提著行李箱擠路面電車,就拉著行李箱慢慢走過去。

到了現場才發現JR松山站已經高架化了,在網路上查到的置物櫃資訊已經完全不適用,花了一點時間尋找新的置物櫃地點,而且也漲價到800日圓,不過好消息是可以用SUICA付款,否則那邊是沒有硬幣兌換機的。

把行李置放好以後,搭著路面電車從JR松山站到道後溫泉。今天參觀的目標是附近的神社、寺廟和道後公園,希望可以看到一些櫻花。

一來就發現昨天還在這邊展示的少爺列車不見了,原來是真的可以載客。他只在週末運行,只能當天買票上車。雖然沒有買票搭乘,週末過來的話,也可以抓準時間欣賞他在軌道上運行的模樣。

首先去了最近的伊佐爾波神社

祈求愛情的圓滿寺也在附近

也去了石手寺,門口的大草鞋據說摸了可以治癒腿部疾病。(我倒是希望摸了可以讓我順利爬完幾天後的金刀比羅宮)

意外在石手寺收穫了此行拍到最美的櫻花

原路返回,去道後公園逛了一圈,只開了幾株少少的櫻花。

道後公園是曾經的湯築城,雖然現在城堡已經不在了,但公園內有曾經的武家屋敷還原。而其中的湯築城資料館,雖然空間不大,但工作人員很熱心的介紹了這段歷史,還會準備各種語言的導覽影片,有空的話很推薦過來看看(推薦指數:5星)

中午的道後溫泉商店街有很多鯛魚飯專賣店,當然也有很多觀光客在排隊,於是挑了一間沒有人排隊的『鰻魚飯小椋』用餐。

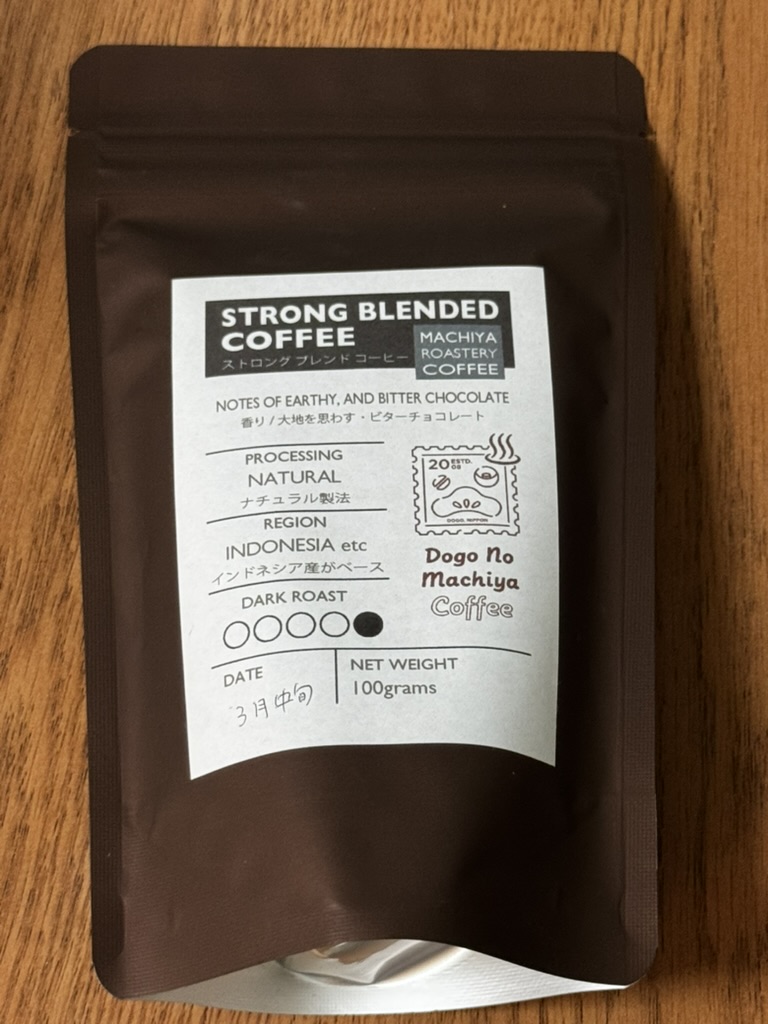

順便在商店街入手了咖啡豆

一個早上差不多把景點都逛過一次了,等少爺列車回來的時間,在星巴克稍微休息了一下。

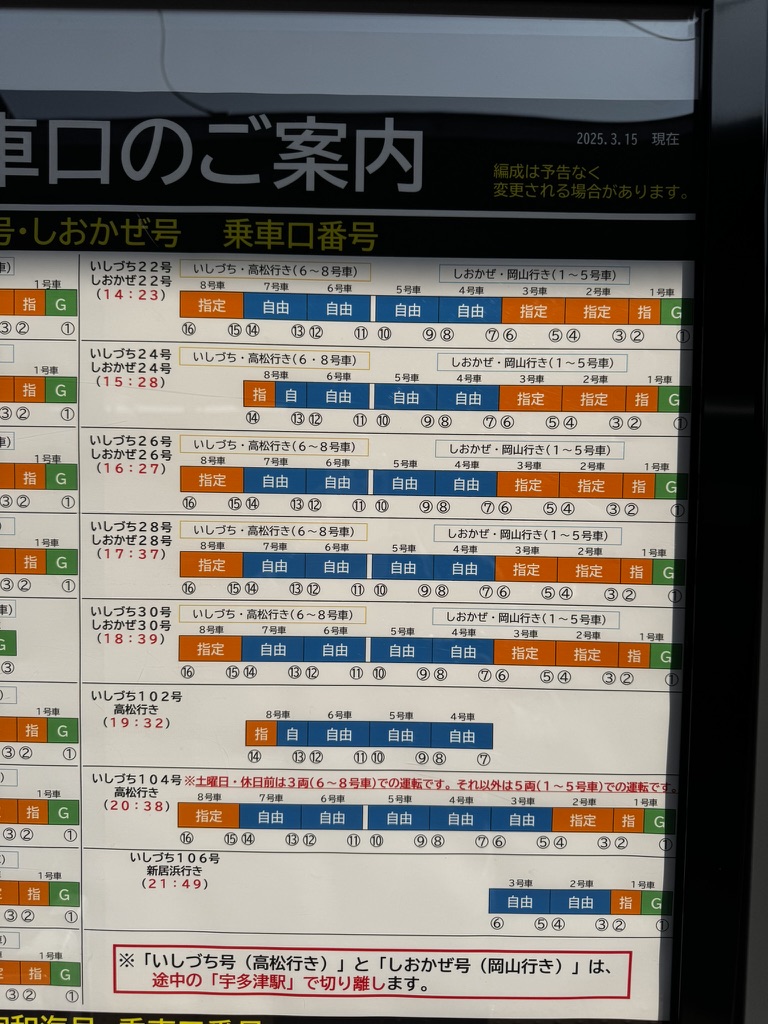

下午就搭路面電車到JR松山站準備搭乘特急了。這班列車會分裂成前往岡山和前往高松,兩個方向的車,搭錯的話就會被載去岡山了。

發現日本人真的對時間很在乎。一起等車的日本阿姨,在發車前2分鐘,列車還沒開門的時候,開始向我確認這班車是要前往高松的對吧,怎麼還不能上車之類的…不懂日語的我只能跟他:欸~

搭乘JR指定席的費用是6890,雖然比起高速巴士只要4000的票價是貴了一點,但這個路線有一部份路段會沿著瀨戶內海運行,因此沿路可以欣賞到一些海景,也算是值回票價了。

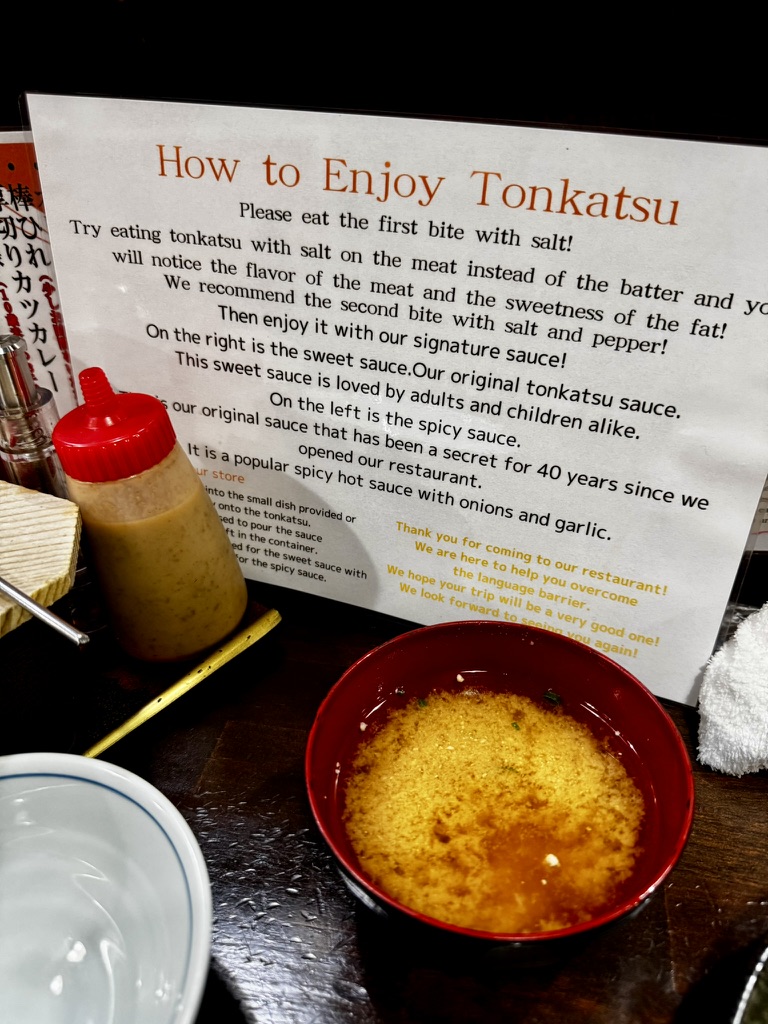

晚餐在高松用餐,找了一間炸豬排店『とんかつひがさ 兵庫町本店』。香川縣的橄欖牛、橄欖豬,雖然不及烏龍麵的名聲響亮,也算是當地名物,而這邊有提供橄欖豬料理。老闆很酷,氛圍像是只有本地日本人才會來的餐廳。

不過店內竟然還準備了英文的說明,覺得老闆也是很認真想推廣炸豬排文化。

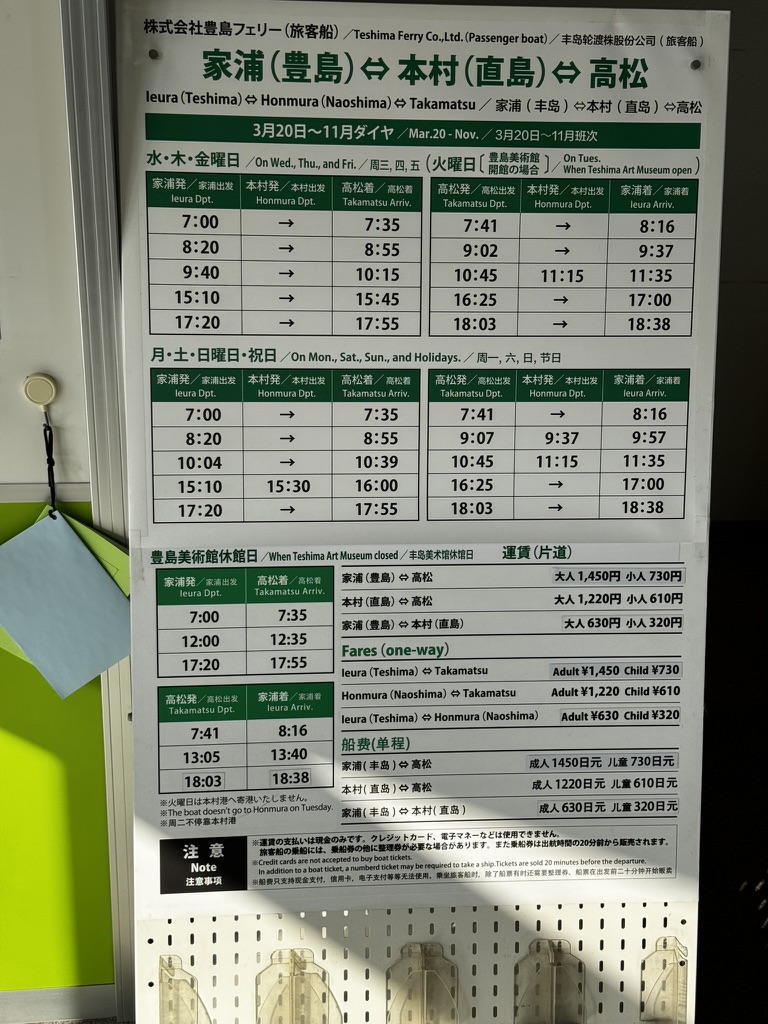

回到高松後,繼續跳島行程。想在瀨戶內藝術季來臨前,趁淡季走完比較熱門的場館。來回的船班和島上的巴士班次都不多,因此一定要計劃好時間,免得被困在島上。這次我都選擇了最早的那個班次過去,睡過頭的話還有備案從第二早的班次過去,不過也導致會在島上發呆一些時間。

從高松前往家浦港,接下來搭巴士坐到唐櫃港。在唐櫃地區閒晃一陣子,參觀展品,準備晚點去豐島美術館。

其實可以先去心臟音博物館,十分迷你,花不到15分鐘,但我選擇先去豐島美術館才折回來,有點浪費時間。

快到了事先預約的時間,搭著公車前往豐島美術館。不少人在附近的景點拍網美照。

預約了11點的時間,大概10:45就可以進去。裡面不能使用手機。與其說是美術館,我覺得應該稱呼為一個超大型冥想空間,很多歐美人坐在地上或躺著曬太陽,估計應該不會待超過30分鐘。如果電波沒有對上會覺得很無聊。

出來以後也差不多到了用餐時間,島上的食堂不一定每天都有開,加上要走過去的話有不少坡,建議還是可以租腳踏車。我最後選擇午餐在豐島美術館的咖啡廳,吃點心當作中餐。

咖啡廳在這個時間也要稍微等待一下才有位置用餐,旺季應該會有更多人。

原本預計要待到傍晚才回高松,但後來發現都逛的差不多了,想提前離開,查了一下發現唐櫃港也有路線,但要先搭船去小豆島土庄港,於是在唐櫃港買了船票搭船過去。如果還要搭巴士回到家浦港肯定得花上不少時間。

在唐櫃港發呆將近一個小時,好心的工作人員大叔還跟我提醒說船快來了,要去比較遠的那一個碼頭搭船。在豊島上遇到的居民都很熱心,當地的大叔看到我在遊蕩還跟我指了公車站牌的方向。

沒想到很幸運的接上有高木同學塗裝的船,意外達成了心願,哈哈。

回到高松港以後,晚餐則是迴轉壽司『瀬戸の祭寿し 兵庫町店』,蠻多觀光客會來吃的,主打一個平價。晚上六七點的時候通常會有更多人,這天我則是五點左右前往用餐,馬上就可以入座。用平板點餐,可以選擇中文,但翻譯上是詞不達意,慘不忍睹,要在中日英三種語言切換比較能猜出意思。壽司可以選擇飯少,不要芥末,倒是很方便不喜歡芥末的人。

沒有走一次金刀比羅宮,怎麼可以說自己來過高松。今天買了琴電一日券,暢玩周邊景點。在始發站高松築港站可以購買。

一大早先搭到栗林公園站,逛逛特別名勝。早上還沒什麼人,可以慢慢閒逛,從車站走過來大約十分鐘。

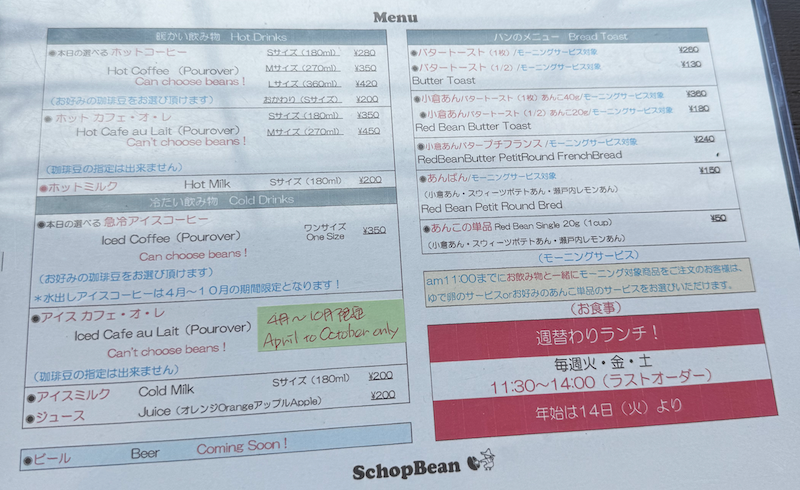

逛了大概一個小時,在沿路上發現一間咖啡廳『スコップビーン栗林珈琲所』,回程便先在這邊吃早餐。

老闆是一個老奶奶,菜單除了日文也有一點點英文。可以自己選要哪種咖啡豆,我點了一杯咖啡和半份吐司,有趣的是會附贈一顆水煮蛋。也算體驗了特別的日式咖啡早餐文化。

接著繼續搭琴電到終點站,前往金刀比羅宮的路上,開了不少餐廳,知名的骨付鳥和烏龍麵都有,我先在這邊吃了骨付鳥補充能量,才開始參拜之路。

總共1368階的路線,前半段到御本宮的785階其實不算難,沿路還可以聽到很多台灣阿姨的吆喝。

很多人到御本宮以後就嫌累準備折返了。

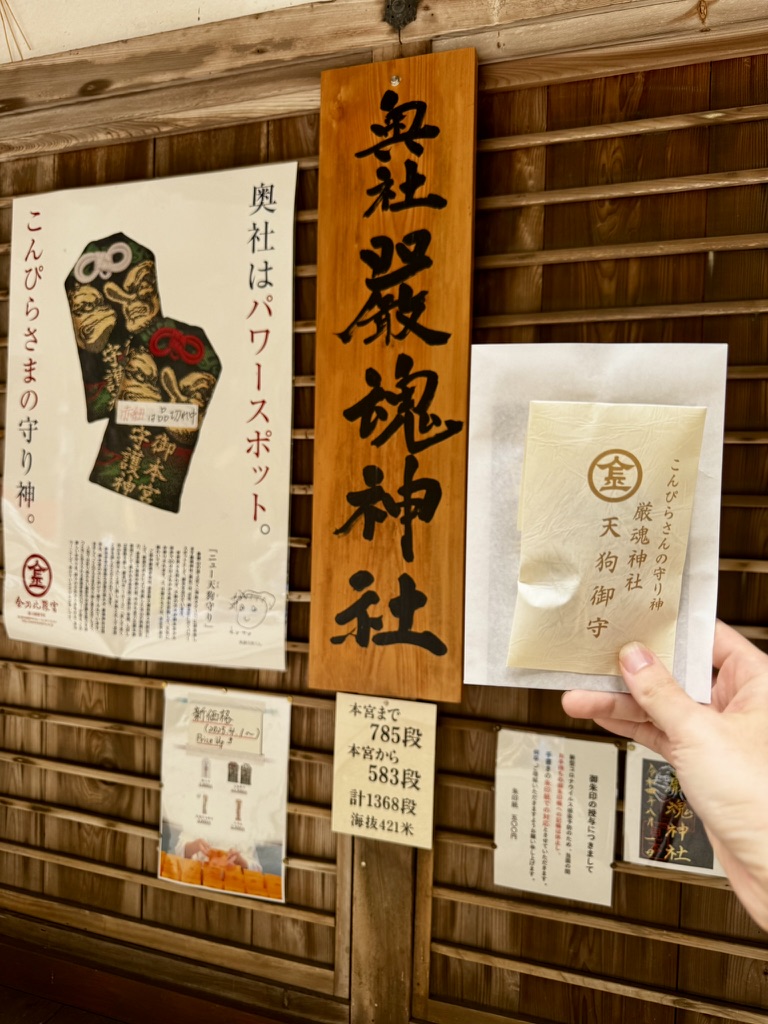

感覺體力還行,當天的溫度也算舒服,中午大約18度左右,所以決定繼續爬到嚴魂神社,邊爬邊聽台灣夫妻吵架,不過也看到不少日本情侶組合一起來參拜,在台灣的話感覺回來就會被分手了..。一路上環境很深山清幽,但都會一直遇到同行者或是要下山的人,也不算那麼孤獨。

攻頂成功。在這邊買了限定的天狗御守。爬完的心得是:在表參道起點一定要買一兩罐飲料,沿路上都沒有飲用水,也沒有自動販賣機可以補充水份。

回程的時候順便買冰淇淋。金刀比羅宮整條路線來回大約花了三個小時左右,感覺走一半就折返很可惜,如果來到這邊一定要給自己充足的時間。

回程的電車才發現,琴電有一大段路線只有一條軌道運行,難怪班次不多,每半小時才有一班車。

回程順便去了佛生山公園和鹿の井出水公園,可惜櫻花都不多。在佛生山站下車時,遇到一位在同一站下車的歐美女性,便閒聊了一下,她說她要去泡溫泉,想起來佛生山溫泉也是很有名的,或許應該也改去泡溫泉比較好。

晚餐回到高松吃『香川の食堂 まいしょく家 兵庫町店』。用平板點餐、自助結帳。這邊的平板也是只有日文,但看圖說故事還過得去。

行程接近尾聲,今天則是計劃要前往直島的美術館,其中地中美術館是全預約制的,一定要先上網預約時段。

比起前兩天的豐島行,明顯要前往直島的人甚至比小豆島那天還要多上不少人。島上的巴士有時候甚至要連續發二到三台車才能消化人潮。

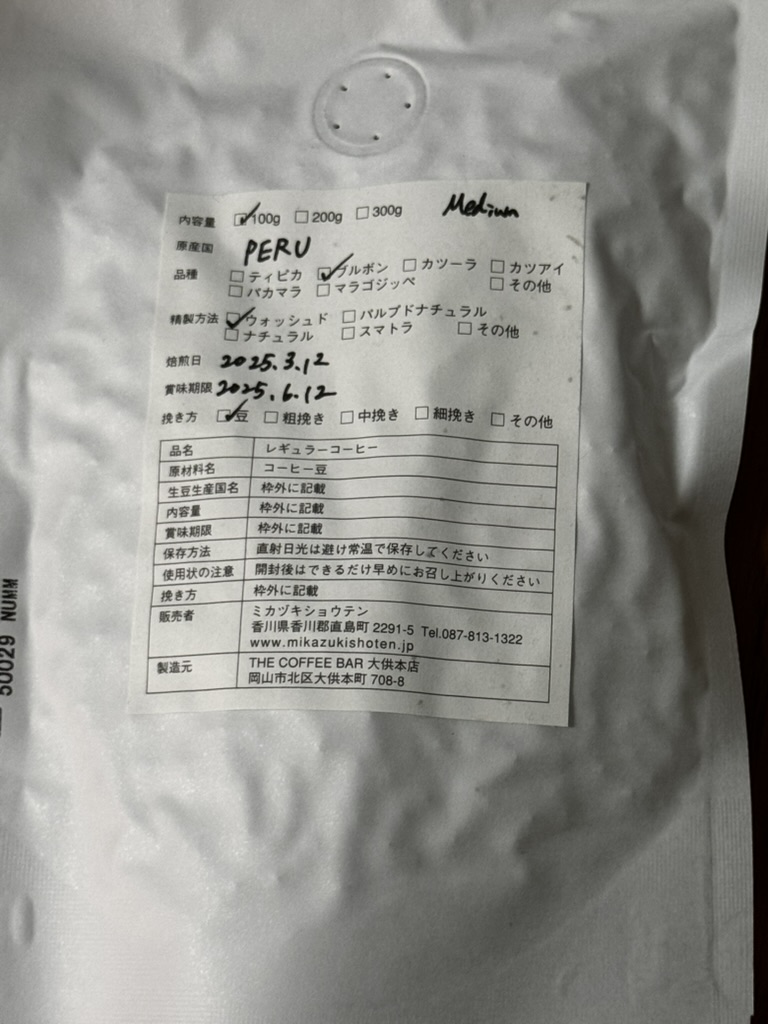

還有點時間,先走到附近很多好評的咖啡店『Mikazukishoten』喝杯咖啡。應該是因為很多外國人前來觀光,這邊的店員也能用英文溝通。

他們的拿鐵是這趟旅程下來喝到最好喝的,眼見他們還有販賣咖啡豆,指定和他們買了一包今天製作拿鐵的咖啡豆。

坐公車到島的另一頭『つつじ莊』,這邊除了是公車的終點站,也是前往地中美術館免費巴士的起點站。路上有不少人在排隊拍黃色南瓜

首先要去的是『杉本博司時間的迴廊』,它的營業時間是早上11:00到下午3:00,預約了11點的時段。逛完以後還可以在咖啡廳兌換免費的小點心,焙茶意外的很好喝。

中午便就近在『直島食堂』用餐,是很有日本動漫感覺的海邊食堂。沒想到有自助點餐機,還可以用信用卡付款,應該也是因應外國人遊客採取的措施。在這邊點了一份生魚片定食。

下午搭乘免費的接駁巴士前往地中美術館,人潮比我想像中的多很多,光是Ticket Center都坐滿了人。

參觀完美術館以後,原本還想去館內的咖啡廳坐坐,不過也是坐的滿滿,規則是先入座再點餐,不過都是大桌子,對於一個人不太友好,只好離開,準備回到宮浦港等船。

等待巴士的時候遇到一對英國來的家庭,旅遊三個禮拜,在日本旅遊了八個城市,不過他們貌似對直島有些失望,藝術這回事果然還是有點吃電波。回程的路上大聊特聊了一陣子,大概是在日本講英文不太有用,所以很悶吧。

到達宮浦港,只剩下17:00出發的船,於是在附近晃晃,發現了一間咖啡廳『kokochi』,這是一間應該是自宅改成餐廳的店,店內像是一般的住家。

進去以後向老闆娘表達我不會日文,雖然她愣了一下,還是接待了我。進去裡面要換成拖鞋。

雖然因為語言隔閡沒辦法說上什麼話,但聽老闆娘和其他客人的互動,是非常傳統日式的大和撫子風格,常常連發出一大串、雖然聽不懂但很少聽到、感覺是很高級的敬語的日語。

咖啡就是一般的全自動咖啡機做出來的咖啡了,不過手作香草冰淇淋的擺盤和美味程度確實出色。

後來想寫Google Map評價,沒想到竟然是 5.0 (107個評價),我想想也確實如此,無論是服務還是餐點都很棒。

最後準備排隊回高松港,沒想到等船的人潮已經排成一條超級貪食蛇,真難想像如果在藝術季期間到訪,人潮會有多少。

回到高松,發現都還沒吃過烏龍麵,選擇就近吃了『はなまるうどん 高松兵庫町店』。雖然評價不是頂流,但烏龍麵的Q度也足夠讓人驚艷。

最後一天,去了很知名的鹹派店『206 TSU MA MU』。站在店外就傳來陣陣香味,聽說很快就會賣完,早上10點半就先去罰站等候。可惜的是標註都是日文,所以看不懂是什麼口味。

下午準備去機場,這天回程搭CI179,表訂18:55出發、21:05抵達,飛行時間3h10m。機場巴士只有三點附近連發的五班可以趕上,所以只能先去機場發呆。

高松機場不大,2F有一間休息室可以持JCB卡和機票進去,裡面有座位可以休息,還有免費的咖啡機。

餐廳座位不多,如果想要抓緊最後的時間在餐廳用餐,可能要先去等。開櫃的時間是16:35,321neo的窄體飛機,其實也沒有那麼多人需要消化。進管制區以後就是登機門了,所以只有登機前的一段時間才會開放進去管制區。管制區裡面只有一間免稅店,沒辦法手提布丁回台灣QQ

高松的出境關卡還是由移民官負責人工蓋章,久違的可以搜集到一個出境章。離開的時候移民官說了ありがとう,來日本很少聽到,通常只有老奶奶老爺爺才會這樣講,突然愣了一下,回過頭跟他說Thank you。

這天的飛機是編號B-18112的A21N,機齡一年。18:15開始登機,實際後推時間18:38,實際停靠時間20:31,實際飛行時間2h34m,後推以後,taxi到26跑道起飛。有搭配機上娛樂系統,滑起來流暢度還不錯,電影的選擇就不多,飛的太快了,阿凡達看一半。

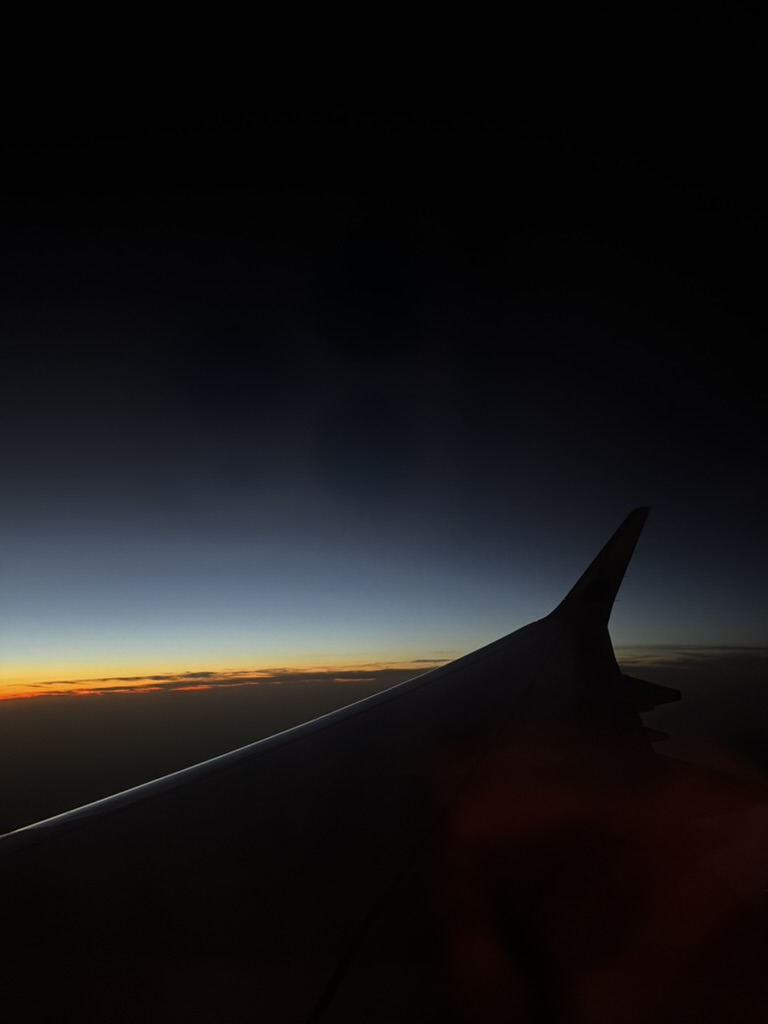

飛機的時間剛好可以看夕陽西下,要選擇右側靠窗的位置,到台灣的時間大約晚上九點,到家剛剛好11點。

2024-09-05 00:00:00

其實已經過大半年了,但想說要整理一下9月去北九州的照片,就先把在那之前的菲律賓遊記寫了吧。

大概4月的時候跑去考了多益,順利拿到了心裡覺得理想的證書,接下來想著是不是應該出國試試,剛好報了幾場COSCUP的Talks都有上,就排在8/3之後幾天飛出國。

中間查了一些資料,後來決定要去碧瑤,因為山上的天氣比較舒適,接著挖到一部影片,覺得這邊環境很棒,於是決定就是JIC Premium Campus了。跟Main Campus不一樣,這是位於Dontogan Green Valley地區的另外一個小型校區。

我先問了第一間代辦,他說都滿了,哈哈哈,果然很熱門。過了幾天覺得果然還是不想放棄,又問了第二間代辦,沒想到問到了房間,於是立刻匯了全額款項(大人就是這麼不手軟)保留名額,接著就是跑入學邀請函、簽證、買機票之類的行政流程了。到落地被當地人員載走之前,代辦都會耳提面命的提醒應該做什麼,基本上完全可以放空腦袋,不像自由行基本上什麼都要自己做功課。

於是快轉來到了準備去機場的那一天,在那前幾天去萬國通路買了28吋的行李箱,塞了將近22.6公斤的家當,貼滿COSCUP的貼紙,就這樣出發了。

上了高鐵才知道大件行李區被塞滿,沒辦法放這咖行李箱有多崩潰,後來硬是扛過頭塞在頭上,但真的很怕他掉下來。

由於飛機是在早上九點出發,還是提前一天來機場旅館住宿,順便最後一次整理行李,把應該托運的行李放進行李箱,意外發現不知道為什麼帶了一把剪刀。

晚餐吃城市商旅的自助餐,意外的人還蠻多的,也有外國人,但完全沒有拿吃的,只買了啤酒在喝。

網路評價都說城市商旅的燈光很爛,早晨的陽光照進來倒是還蠻舒服的。

沿路過了安檢進來管制區,準備登機,同飛機也有不少外國人,應該都是要回去菲律賓或是轉機吧我猜

沿著台灣東部飛行,兩個小時就來到了克拉克機場,六千多的票價可以坐長榮A330的廣體客機,相比去日本..QQ

下飛機一樣玩貪食蛇排隊,海關講話我聽不太到,就一直跟他sorry. could you say that again?,沒一會兒他就放棄溝通讓我入境了。

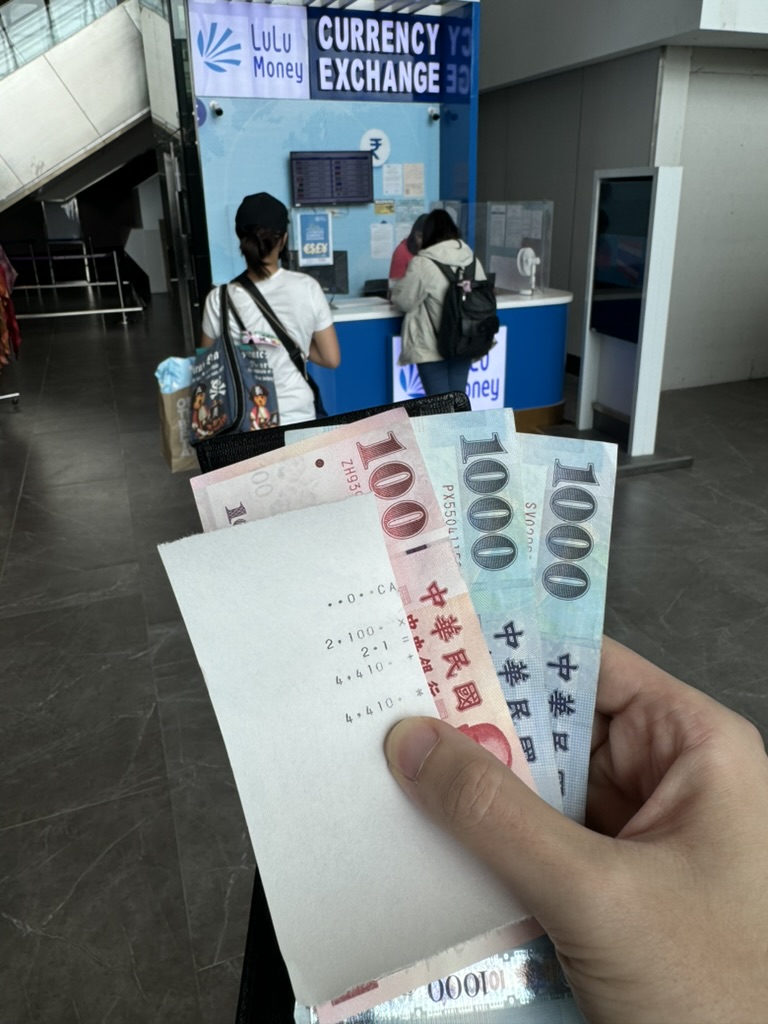

機場內還有Money Exchange,我想跟他說我要一百元的小鈔,所以我就跟他說Can I exchange 100? 然後他也是一臉黑人問號按計算機給我看

算了忘記研究怎麼用英文問…聽說菲律賓人會拒收一千元大鈔,因為他們找不開,但我拿一張五十美金給他換,也能拿到一些小鈔,就先這樣吧。

很快的出境來到接機點等候人到齊。

那邊的天氣有點悶熱,有時候還會下午後雷陣雨,更加潮濕。

這時候發生了有點好笑的事。

那天接機的工作人員似乎有點問題,我先跟一個看起來是菲律賓人的女性報到,然後就去旁邊的座椅區等候了

結果還有另外兩個應該是台灣人的工作人員,不知道我到了,他們一直以為我還沒到,在那邊白等了一個小時,後來發現是他們沒有sync好。

這就是你以為人生很順利的時候會被莫名其妙絆一跤的概念嗎

然後就被載上車了。在菲律賓好像是沒有安全帶的,我上車的時候狐疑了一下,想說問問司機大哥,結果他一臉聽不懂英文的樣子。

後來發現他們平常都是講地區方言,也就是說小孩子或老人是有可能不會英文的。

大概兩個小時的車程,前面一個小時是高速公路,後面則是山路,見到了我要住一個月的房間。

有點可惜的是真單人房已經沒有空位了,因此安排了一個雙人房,單人入住給我。

有一個對外的門可以去外面的空地,但是被黏死了,不知道是安全因素,還是因為會有蟲蟲鑽進來。

聽說其他人房間會有蟑螂,我蠻幸運的都沒有遇到。

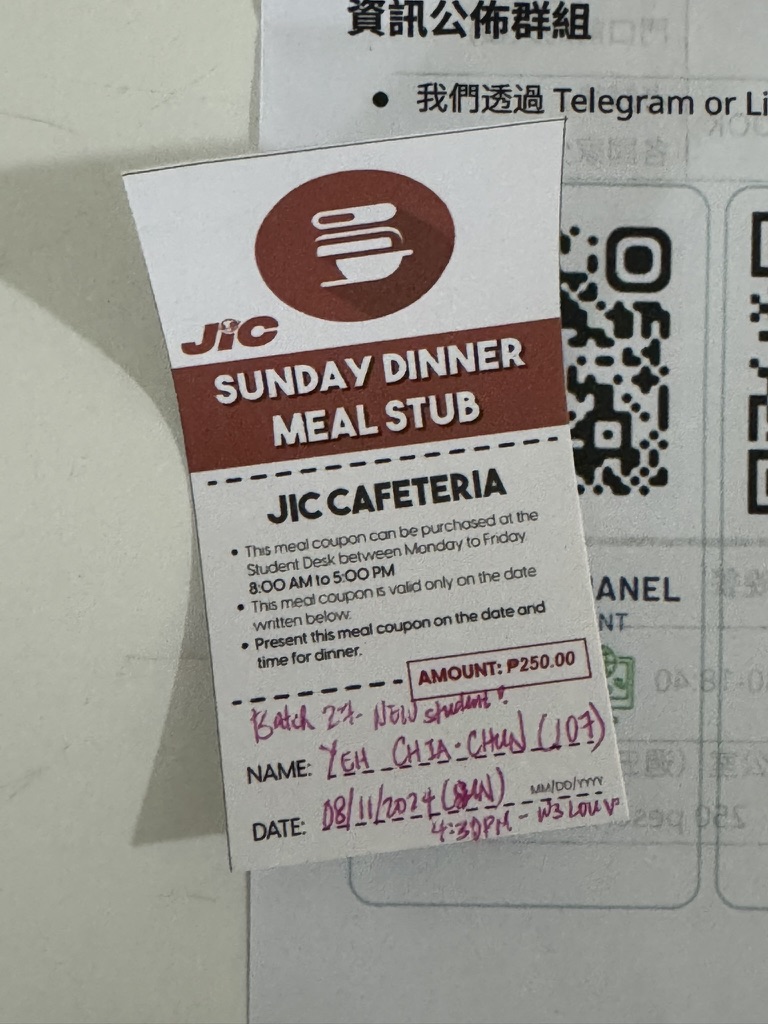

通常來說第一天晚上只有泡麵可以吃,因為六日是沒有供應午餐和晚餐的,除非有事先預訂,學校餐廳才會幫你準備

但我跑去問了有沒有機會購買晚餐,manager幫我喬了一張晚餐的voucher (250披索)

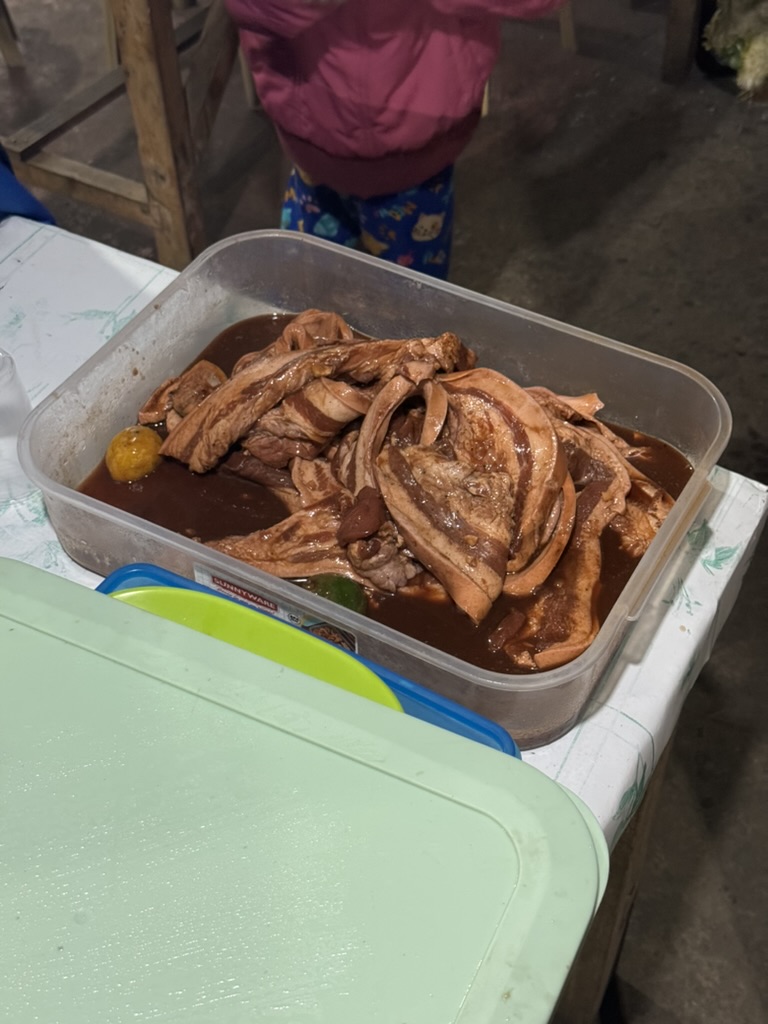

那一天的晚餐,如下:

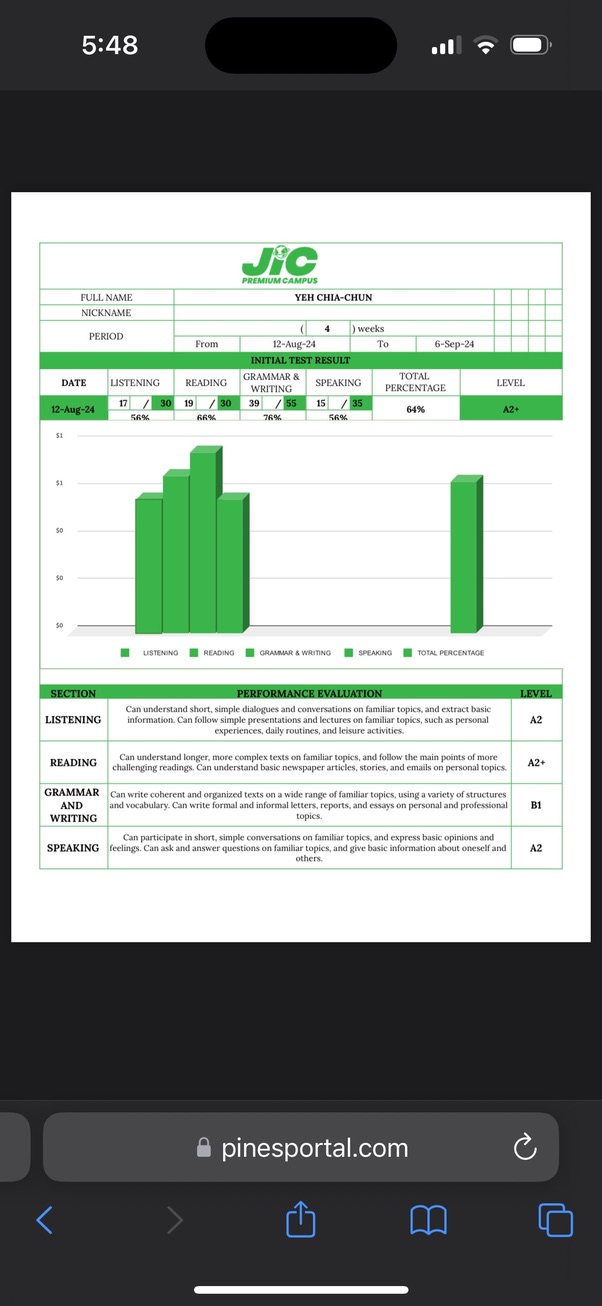

隔天星期一,就是開學日,早上沒安排活動就是亂晃,下午做入學測驗加拍照,傍晚會有台灣經理和你講解一些規定和各種注意事項

終於聽到中文讓人有一種久違感。其實很多事項都記載在到學校時發的小冊子上了,但還是不厭其煩地又說了一次,大概台灣人就是這麼需要提醒

在這邊生活基本上包水包電包三餐,還包洗衣服,對我來說就是在度假村度假的感覺。

學校還有洗衣服的服務,要填一張單子,為了避免文盲所以有圖文解說 (儘管如此我還是搞不懂穿在裡面的內衣算是underwear還是sleeveless):

他們洗衣精都加爆,衣服洗回來會超級香,拿回來台灣以後大概六個月那個衣服還是香的 (當然是後來沒有再拿出來穿才有辦法這樣)

分級的結果,我只有A2,真的好爛 QQ

通常來說他們的早餐最多蛋白質,最豐盛,但菜色蠻固定的,就是會有雞蛋、生菜、炒豬肉炒牛肉、培根火腿。通常來說早餐會是我最滿意的一餐。

以下全都是早餐:

這是我最後一天早上吃的早餐,由於學校有準備DIY區域可以煎蛋,因此這天特別自己煎了蛋。

午餐和晚餐差不多,會有飯加上一些韓式的小菜泡菜,和一份主菜 (炸魚、炒豬肉、炸豬排等等)

假日如果買學校的餐,其實也長得差不多,就有點貴但比較方便,不用去外面買

偷看他們備餐,假日其實只有留一個工作人員(廚師)準備吃的,吃的人也不多,這天大概四五份。平常偷看的話他們會馬上來關心需要什麼服務,所以我都不敢打擾他們。

如果那天是畢業日,菜色會稍微變換,大概就是會有炸雞和義大利麵之類的

整體來說我覺得還算可以接受了,品質很穩定的韓式菜色。

第一天晚上附近就可以查課表,每天都是一樣的,我選的是business english 4,一天只有4堂課

聽說business選的人不太多,我那一期之後就拿掉沒有這個選項了

如果選了speaking master 8就是一天會有8堂課

另外還有2堂選修可以選自己有興趣的,不想去上就退掉,想去上也沒有另外收費

我是沒有興趣所以沒有排選修

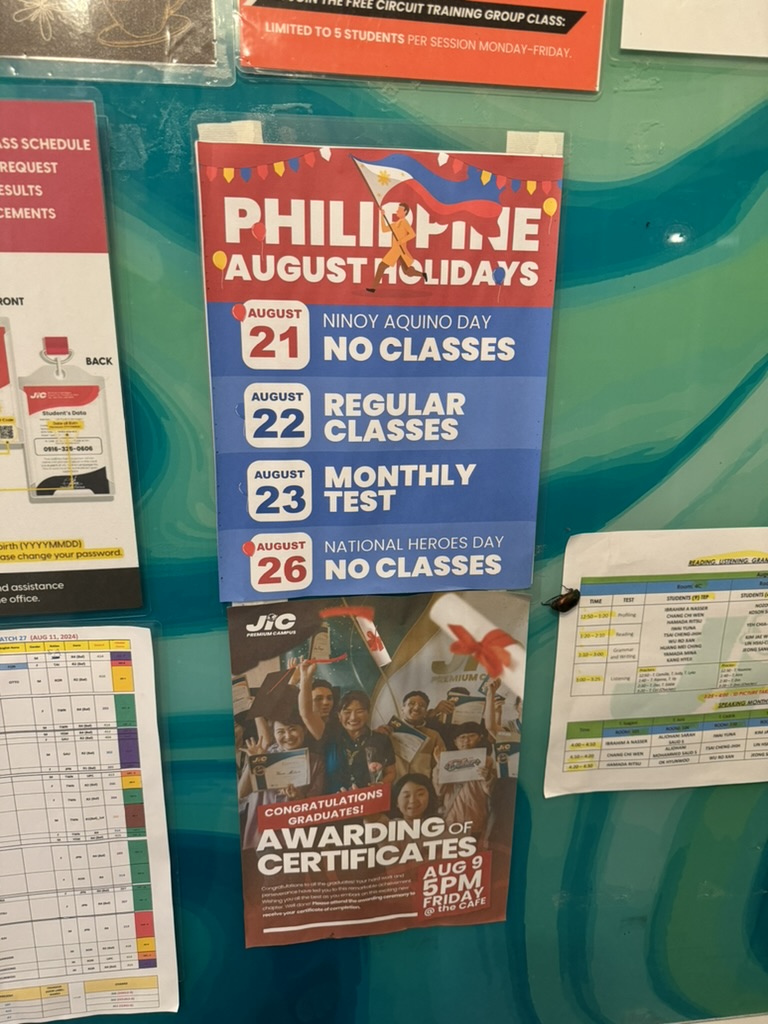

中間有遇到他們的假日,假日是沒有上課的,也不會退錢,但我是不介意。圖片裡面的應該是金龜子之類的某種昆蟲,不是蟑螂。山上的缺點大概就是各種蟲蟲有點多。

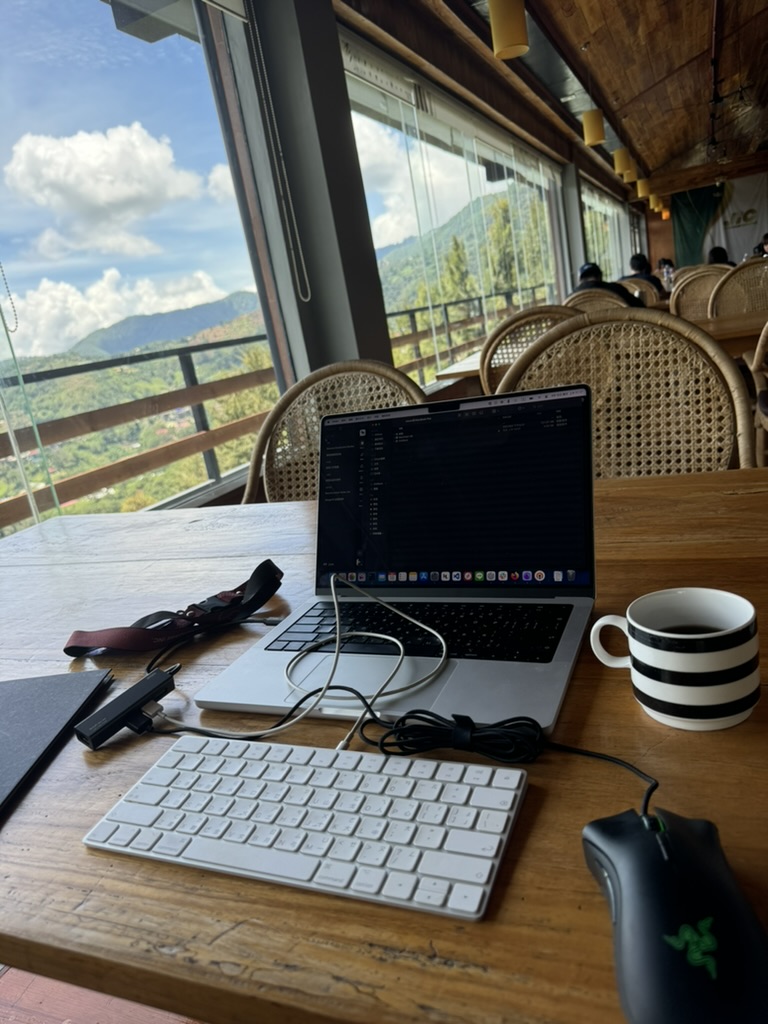

來這邊就是為了這個,漂亮的風景,哈哈哈,我真的好愛,好懷念QQ

某個連假,大家都跑出去玩了,整個食堂都沒有人

運氣好的話可以看到彩虹!大家都拿手機出來狂拍

其實就這樣看景色工作也不錯

莫名的也是會有夜景吧

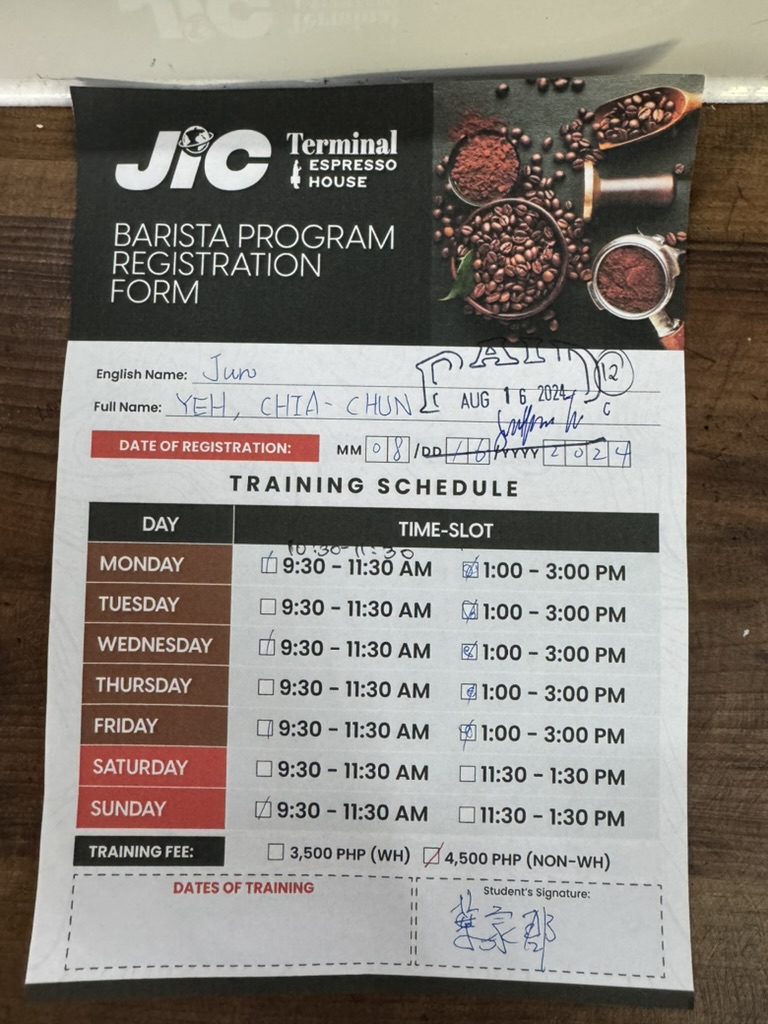

順便也花了4500披索參加咖啡師課程,不過也沒有什麼內容,就學一些基本的東西,之前在台灣就已經會大部分的東西了

可以當咖啡師出一杯咖啡還是蠻有趣的吧

我覺得我只是想找人聊天,還有有個地方泡著,哈哈

接著假日出遊的部分,我比較不敢搭吉普尼,都是叫計程車,他們的車很古董,還有這種手搖式窗戶。

碧瑤其實也算是一個文教觀光類型的城市,其他城市的人會跑來這邊觀光

他們很知名的景點 Miles View Park 我記得進去還要買票100披索

裡面則是人多到有點崩潰

但他們的郊區街道走起來是舒服的,而且也沒有違停… (可悲啊台灣人)

接著步行到總統官邸 The Mansion 其實也不能進去,就一堆人在外面拍照

順路去了這邊的公園,可以騎馬,30分鐘300披索。馬會邊走邊大便,所以旁邊都有人在掃大便,不過那邊味道還是有點重。

他們說馬都是公的,沒有母的,公的就是命苦

碧瑤植物園就在附近,一個很約會的場所,

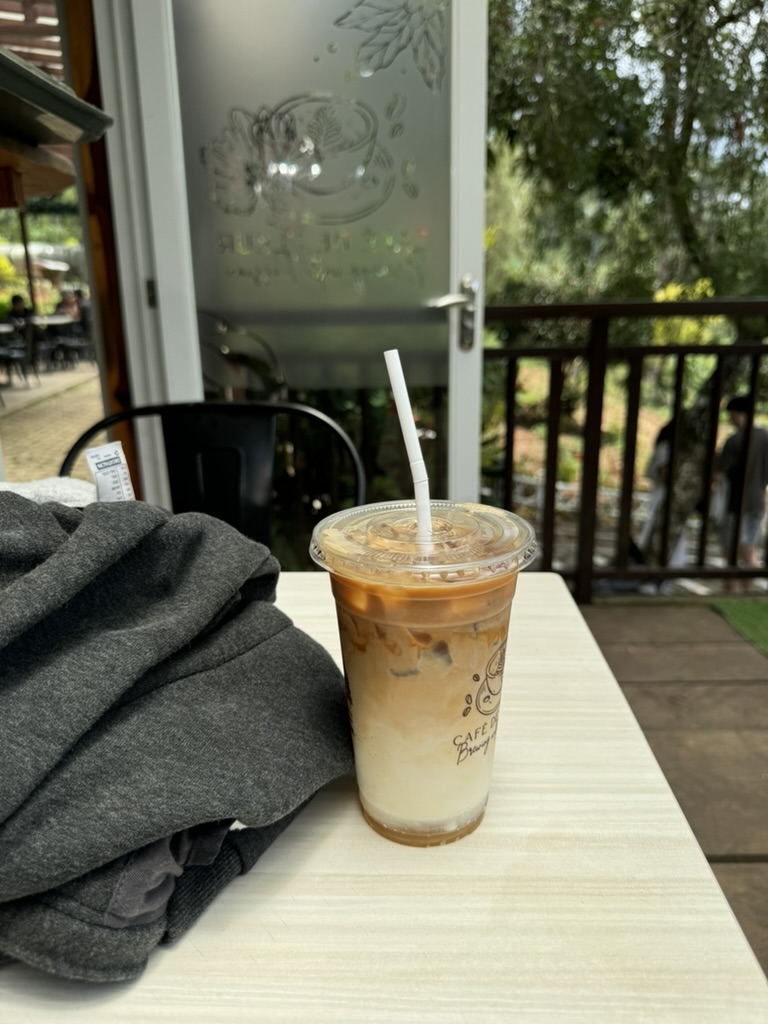

找個地方坐著發呆,買了那邊190披索的拿鐵,後來意識到也太貴了吧

這邊唯一的大型購物中心,很有趣進入還要先安檢,裡面人永遠是超級多

門口擠了一大堆都是計程車

那邊有一間生鮮超市,也賣很多日用品,結帳超級慢,大概排隊半小時左右才順利結帳出去

後來第二次去,就買學校的接駁巴士,我記得單程120披索吧,我買了來回兩趟,然後整車只有我一個人搭乘,感覺超不好意思的,因為司機從學校開這台小巴過來Mall就要50分鐘,回去又是50分鐘,不誇張碧瑤市區假日是真的塞,而且這還是手排車的樣子。

想買一些伴手禮送人才來的,不然來這邊真的很崩潰

聽說他們本地人就是坐在這邊納涼而已,也不見得有消費

順便買了幾件uniqlo把手上的現金消耗掉,比台灣便宜一點,大概七折吧

第二次去SM Mall的時候順便去附近逛了一圈

這一間也是當地有名的景點

附近的伯納姆公園也可以逛一逛,但我覺得沒什麼特色,而且台灣感很重,大概是很多小販的緣故

超便宜的小吃..50披索

學校附近走路就會到的小咖啡廳,特色是景色,但咖啡難喝

有一陣子瘋狂的買牛奶來練拉花,於是被我找到這間本地公營的農場

他的地點有點難找

在Santo Tomas路上面有一個小叉路,要找上面寫Baguio Animal Breeding & Research Center的牌子,跟警衛說你要進去買牛奶就可以了,但好像不能參觀,我也不敢亂跑,總之進去買買農產品應該可以

菲律賓本地有種植咖啡豆,本地的土特產店有機會找到,學校附近有一間優格店有賣,可以買一包嚐鮮

我也嘗試了他們的優格,不意外的甜到爆炸

House of Yogurt Lover (H.O.Y.)

39 Aspiras Rd, Marcos Hway, Baguio, 2600 Benguet, 菲律賓

https://maps.app.goo.gl/4Q42ccYmSJs3HGUm9

另外學校的咖啡豆是barista跟這間買的,我覺得還行,但沒有機會再過去拜訪,就當留一個遺憾吧

Nest Coffee Roasters

Calle Uno Food Hub, 3 Escoda Street, Corner Naguilian Rd, Baguio, 2600 Benguet, 菲律賓

https://maps.app.goo.gl/wEB9LKu12jRHVoYN7

學校附近會有一些本地小攤販賣BBQ,跟他們買了一兩次,都是賣內臟居多,沒有我喜歡的肉,很可惜

在那邊待了一個月,回程的時候一樣搭學校的送機小巴,回程的路上其實覺得有點難過,沒有在那邊交上什麼朋友,當然也沒有什麼朋友送行,就這麼默默的離開了。沿途到主校區去接了其他人,有好多人送行 QQ

一個人帶著行李站在機場的計程車區,天氣有點冷,略顯孤獨。將近晚上11點也叫不到grab,於是去跟旁邊的排班計程車殺價,去市區旅館先睡一晚

飯店就中規中矩,點心跟飲料bar都是要錢的,警衛很熱心的幫我把行李抬進房間,還幫我開了冷氣,但我也不知道是否有小費習俗,總之我是沒給。

可惜隔天就要準備去搭飛機,沒有時間好好在安吉拉斯觀光一下,坐計程車又回到了克拉克機場

在安檢管制區把剩下的披索換回來,不應該換台幣的,匯率好差,感覺被坑了

我應該是蠻懷念的,看著照片就能想起很多事,但如果要再去一次,應該是不太可能,待一個月就差不多有點膩了,會開始覺得沒什麼地方好去的,寧可躲在學校裡過一個週末。還有就是可能在那邊也不太有機會交到朋友吧,短暫的緣分。

對我來說這更偏向是一段度假的旅程,也是一段獨自的旅程,檢驗一下自己的英文能力,至於有沒有真的學英文…哈哈

最後就留一張在那邊的照片吧。

2024-06-14 00:00:00

為了獲得比較嚴謹的安全性,我們通常可以在防火牆上面設定,只有固定的IP允許存取。

但要更換IP時,就需要去所有機器上更新名單。如果我們可以利用DNS紀錄,來尋找某個網域指向的IP,就可以藉此讓生活更加便利。

我們可以為某個domain新增多個A record,這原本是用來作為round-robin使用,讓用戶端自行隨機挑選IP,因此他會回傳一個IP列表。

例如我們用指令查詢ptt.cc會發現以下結果:

$ dig +short ptt.cc

140.112.172.3

140.112.172.5

140.112.172.11

140.112.172.1

140.112.172.4

140.112.172.2

pfsense本身就有支援利用FQDN當作IP清單來源,在防火牆的aliases頁面底下,新增對應的IP alias就可以。

Type選擇Hosts,IP or FQDN欄位直接填寫domain name。

如果想要確認結果可以在Diagnostics > Table,找到該alias解出來的IP清單。

iptables操作的nftables是一個kernel module,本身不支援透過FQDN解出IP,但我們可以自己寫一個script達成這樣功能。

#!/usr/bin/env bash

DYNHOST=ptt.cc

DYNHOST=${DYNHOST:0:28}

DYNIPS=$(host $DYNHOST |cut -f4 -d' ')

for DYNIP in $DYNIPS

do

echo "Checking..." $DYNIP

# Exit if invalid IP address is returned

case $DYNIP in

0.0.0.0 )

exit 1 ;;

255.255.255.255 )

exit 1 ;;

esac

# Exit if IP address not in proper format

if ! [[ $DYNIP =~ (([0-9]|[1-9][0-9]|1[0-9]{2}|2[0-4][0-9]|25[0-5])\.){3}([0-9]|[1-9][0-9]|1[0-9]{2}|2[0-4][0-9]|25[0-5]) ]]; then

exit 1

fi

echo "OK"

done

# If chain for remote doesn't exist, create it

if ! /sbin/iptables -L $DYNHOST -n >/dev/null 2>&1 ; then

/sbin/iptables -N $DYNHOST >/dev/null 2>&1

fi

# Flush old rules

/sbin/iptables -F $DYNHOST >/dev/null 2>&1

for DYNIP in $DYNIPS

do

echo "Adding new IP..." $DYNIP

# Add new IPs

/sbin/iptables -I $DYNHOST -s $DYNIP -j ACCEPT

done

# Add chain to INPUT filter if it doesn't exist

if ! /sbin/iptables -C INPUT -t filter -j $DYNHOST >/dev/null 2>&1 ; then

/sbin/iptables -t filter -I INPUT -j $DYNHOST

fi

之後在crontab加上排程自動更新

* * * * * root /root/update_iptables.sh > /var/log/abc.log 2>&1

順便也附上我的iptables設定 (未知IP除了80和443一律拒絕存取)

iptables -F

# 先確保你的IP已經在允許清單裡面

iptables -A INPUT -p tcp --dport 80 -j ACCEPT

iptables -A INPUT -p tcp --dport 443 -j ACCEPT

iptables -A INPUT -i lo -j ACCEPT

iptables -A INPUT -m state --state RELATED,ESTABLISHED -j ACCEPT

iptables -P INPUT DROP

iptables -P FORWARD ACCEPT

iptables -P OUTPUT ACCEPT

一些可能的需求和做法:

2024-06-05 00:00:00

lvremove /dev/mapper/ssd-ssd

遇到錯誤

Logical Volume ssd-ssd contains a filesystem in use.

可以先嘗試 lsof 2>/dev/null | grep /mnt/ssd

接著嘗試 umount /mnt/ssd 卸載成功後還遇到這個狀況

可能是因為container對其進行file watching

先關閉所有container就可以移除LV了

2024-05-26 00:00:00

在管理多媒體檔案時,常見的RAID方案能提供即時保護,將多個硬碟模擬成一個虛擬硬碟給作業系統使用。這些虛擬硬碟經過格式化後,就能進行檔案存取。

常見的RAID方案有RAID1、RAID5和RAID6。RAID1是將兩顆硬碟存放相同內容,因此會浪費一半的硬碟空間。若要擴充,必須以兩顆硬碟為單位加入。

RAID5則使用一顆硬碟作為校驗盤,換取更大的可用容量,所以五顆硬碟的組合只佔用20%的空間。不過,RAID5有一些缺點,例如讀取檔案時需要多顆硬碟同時啟動,硬碟壞掉後復原過程較長且有失敗風險。RAID6則適用於超過五顆硬碟的情況,能提供更高的安全性。

另一種方式是JBOD,將多顆硬碟合併成一個大硬碟,但缺點是若有一顆硬碟損毀,整個虛擬硬碟的資料都會損毀。

以前,我使用JBOD管理下載機,但認為還有改進空間:

最近我發現了一個完美方案:mergerfs加上snapraid。

不同於RAID,mergerfs是一種特殊檔案系統,能將多個檔案系統合併成一個虛擬檔案系統。

假設我有三顆硬碟,分別格式化成ext4,並掛載到/mnt/disk{1,2,3},使用mergerfs可將這三個掛載點合併成/mnt/storage,並包含所有資料夾和檔案。我也能直接對/mnt/disk1進行讀寫,不影響/mnt/storage的運作。當/mnt/disk1損毀,/mnt/storage的內容會減少為/mnt/disk{2,3}的總和。

以下是我的/etc/fstab設定,由於後續要設定snapraid,其中一顆硬碟為parity_disk:

UUID="528592ce-dcc2-4aaa-9f92-d27166edfdfc" /mnt/disk1 ext4 noatime,nodiratime 0 0

UUID="414d7b98-d278-4397-80ff-9f5b103623ac" /mnt/disk2 ext4 noatime,nodiratime 0 0

UUID="c3017979-34eb-421a-bb94-c4291b15ffa4" /mnt/disk3 ext4 noatime,nodiratime 0 0

UUID="8878733e-eba1-4f5c-9dab-aa1f08835fd9" /mnt/parity_disk1 ext4 noatime,nodiratime 0 0

/mnt/disk* /mnt/storage fuse.mergerfs cache.files=partial,dropcacheonclose=true,moveonenospc=true,defaults,allow_other,minfreespace=100G,fsname=mergerfs,category.create=mspmfs,nonempty,noatime 0 0

我將category.create設為mspmfs,因為希望同一個torrent下載的檔案存放在同一硬碟,避免分散到多顆硬碟上。

mergerfs的另一個優點是硬碟容量不需一致。假設硬碟組合為4T、8T、12T,總可用空間即為24T。

mergerfs的小缺點是在移動檔案時,檔案不一定會落在同一硬碟上,跨硬碟操作會造成大量讀寫。處理此問題可以直接存取/mnt/disk*。使用qBittorrent時可能會遇到這個問題。

接下來是snapraid設定,與RAID的parity設計相似,但snapraid是非即時的,需手動觸發更新parity資料。適合寫入後不再改變的大型檔案。可設計小型暫存區,先複製檔案至RAID硬碟,更新parity後再刪除暫存檔案,避免遺失。

以下是我的/etc/snapraid.conf設定範例:

parity_disk須為RAID中最大硬碟。假設硬碟組合為4T、8T、12T,parity_disk須至少12T。

parity /mnt/parity_disk1/snapraid.parity

content /mnt/disk1/snapraid.content

content /mnt/disk2/snapraid.content

content /mnt/disk3/snapraid.content

data d1 /mnt/disk1/

data d2 /mnt/disk2/

data d3 /mnt/disk3/

exclude *.tmp

exclude *.temp

exclude *~

exclude Thumbs.db

exclude .DS_Store

exclude @Recycle/

exclude lost+found/

這樣就完成了一個適合多媒體檔案庫的自建NAS系統,硬碟可動態擴充,不需一次買齊,且能取得最佳性價比。

2024-05-24 00:00:00

在淘寶買到有問題的商品想要退回大陸,雖然看了幾篇網路上的教學,還是和實際的退貨經驗有點出入,故紀錄於此。

不喜歡或是和商家協商退款即可自動通過退款審核。後續退款進度還在處理中…