2025-12-28 18:52:00

![]()

燕雀狂论凌云志,

俗子终堕亮马桥。

定福诸君弃我去,

东祥万苦乱我心。

寻常谈笑皆成谶,

赌书茶香无处寻。

秦川百里重重锁,

夜梦襟衫片片湿。

———— 2025.12.18 于 西工大

四个月就让我失去了所有希望与自信,难受,还是难受。

2025-12-26 23:05:00

![]()

|

|

小时候一直觉得自己喜欢与擅长数学,不论是无意中在父亲工作报表中捉了虫,还是在隔壁的培优班考试中拔得头筹,都让我一次又一次地确认了这一点。

初三时,隐约意识到了一个问题,似乎其他同学做题时都在套用模板、公式,而我往往从最基础的公式开始推导,别人几行解决的题目交给我经常是满满当当的一页过程。于是我第一次开始怀疑自己的学习方法有问题。

读高中前的竞赛选拔中,一周速成线性代数的课程我在第二天就放弃了,我渐渐接受了数学不是我的强项。到了本科阶段,我很快进入了一学期不听课,到考前几天开始速成的状态,得益于老师的“菜菜,捞捞”,每次数学都 60 分及格,这也进一步让我放松了压力,一次又一次地推后速成的时间————极端时,下午考试,上午才开始看书、看网课。

其实本科有的课也不能说捞,基本得益于 CUC 老师的善良,再怎么觉得铁定挂科,最终都能捞一个六十分万岁,我真的感觉自己运气爆棚了。

这一次恐怕幸运女神不会再眷顾我了。二十三年的经历对我而言,总是不够踏实的,从小升初考外初 97 分过线开始,似乎每次关键的考试我都充满了运气:元调、中考、高考、本科数学、保研……讲真,我并不相信自己是凭实力走过这一路的,每一个周围的同学都有他们的闪光点,我却从来没看到自己有什么拿手好戏,CUC 的四年确实给了我不少自信,到几个月前竞选上研会主席,我的3自信心到达了峰值,我似乎真的以为自己有什么能力能做到任何自己想做的事情了。

虚假的自信在这一刻陡然崩塌,平时第一次挂科也许就是最后一根压死我的稻草吧。

我不再相信自己的能力了。

读研的四个月以来,我没过过一天好日子,从开学前的焦虑一直持续,在 lys 的鞭策下,日日在工位通宵,不过是让 AI 生成了几个 G 的垃圾文件,四个月下来,身体垮了、心情炸了、自信崩了、考试挂了、玩没玩好、学没学到、人没交到,也许真的不适合读研吧。

于是我开始想,我想要什么,我想要自由,我想要不被社会规训,自由地做想干的事情:朝九晚五双休,月薪一万,随时辞职随时回来————我想这样的职业应当可以最保守地满足我的要求。前几天 wy 和 lmx 说起人生、学生时代还有二次元,我没有在儿时看动漫憧憬高年级的生活,但是确实知道了事实正如 cwt 所言“本科四年是这人生中最快乐的时间,再也不会有了”。

我的青春错过了很多,没有青梅竹马,没有跑鞋潮牌,没有篮球明星更没有中学懵懂的恋爱,我不想再错过青年时代的美好了。于是我寄希望于苦修3年,一举读博TOP2,开始享受人生。可现实是我做不到,如果三年牢完还是牢,那我在做什么呢?

我的生活已经失去了希望、失去了方向、失去了温度和色彩、失去了健康和快乐,我的生活已经失去了诗意……

2025-11-17 23:40:00

![]()

sudo apt-get install texlive-full 安装时间超长。

安装过程中有地方不兼容,需要用户回车确认。

卡了就疯狂按回车

2025-11-17 23:29:00

![]()

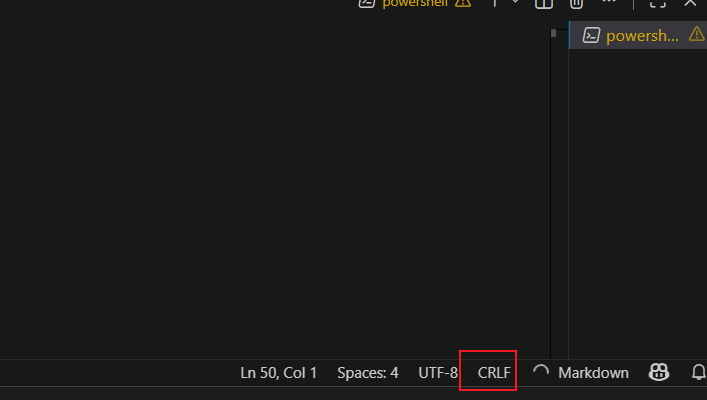

在 WSL 等环境使用 VSCode 编辑 .env 等配置文件后,python 等代码读取时报错,无法正常读入配置文件。

不同操作系统下 文本文件换行符格式不同

| 系统 | 换行符 | 字符表示 | ASCII |

|---|---|---|---|

| Windows | CRLF | \r\n |

回车 + 换行 |

| Linux / macOS | LF | \n |

换行 |

| 老式 Mac(已淘汰) | CR | \r |

回车 |

WSL 下用 VSCode 打开文件编辑时,可能还是使用的 Windows 的 CRLF,Linux 下程序读取报错。

|

|

打开目标文件后,手动在 VSCode 优先级更改 换行符格式

2025-11-17 22:33:00

![]()

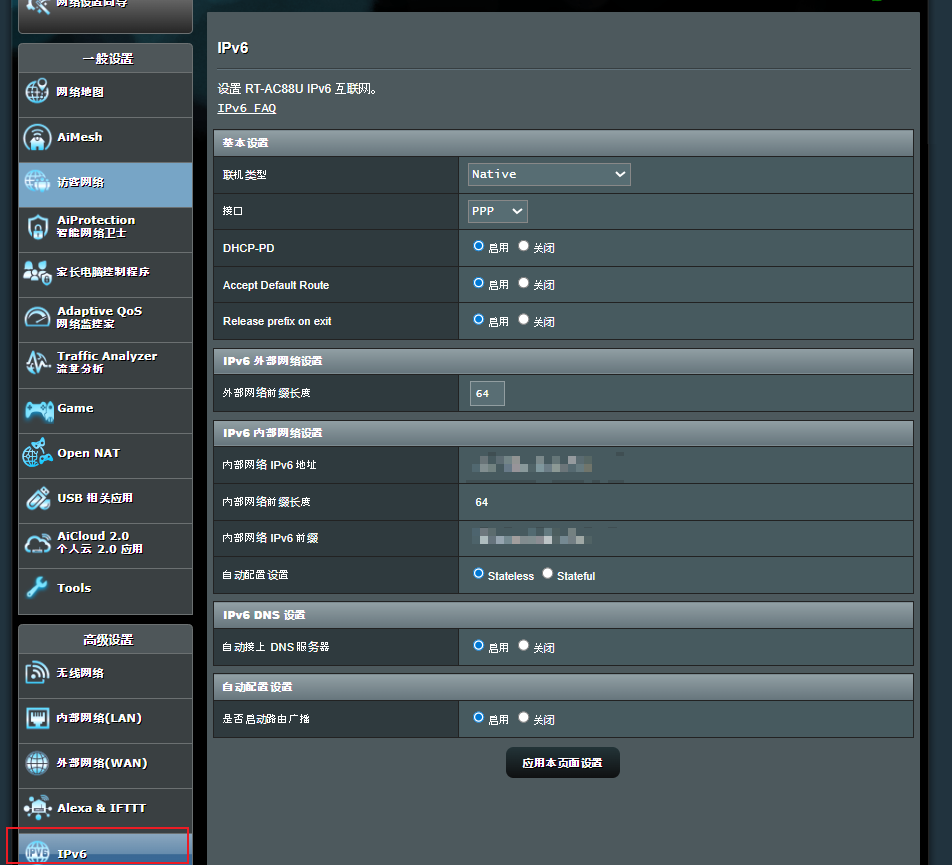

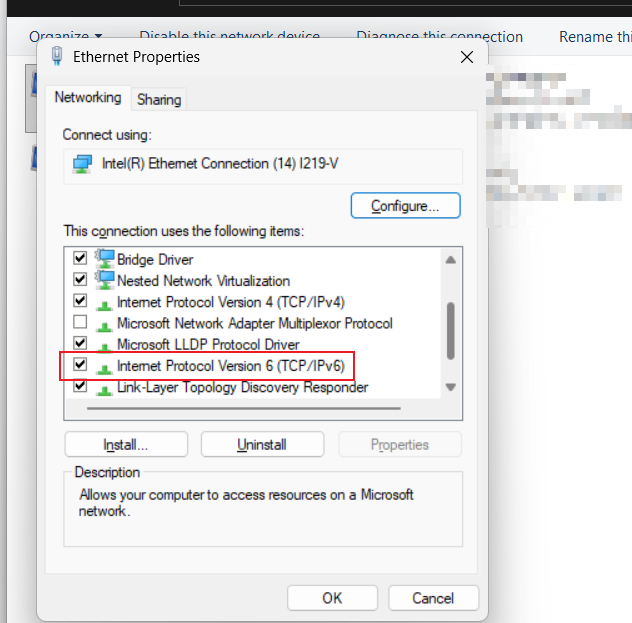

很多路由器默认关闭 IPv6 功能,记得打开:

记得重启路由器以应用。

部分 Windows 默认也关闭 IPv6 功能,记得打开:

本贴以配置 IPv6 SSH 连接与 RDP 远程桌面连接为例,由于 IPv6 比较玄学,目前仅实现校园网内 IPv6 联通,麻了。

说实话很抽象,理论上 IPv6 会给路由器一个网段让他自己给下面的设备分配,然后 DHCPv6 会给每个设备再给一个 IPv6 地址,然后还会生成好多临时、备用 IPv6 的地址。不过主要用的还是 DHCPv6 分配的 地址和路由器分配的长期租约 IPv6。

|

|

在 IPv6 中,一个网卡通常会 同时拥有多个地址,这是标准行为,不是异常。主要来源有:

Link-local 地址(fe80::/64) 用于局域网内通信,每个网卡必有一个。

全局单播地址(Global Unicast Address,GUA) 公网可路由的 IPv6,通常来自运营商或路由器。

ULA 地址(fc00::/7) 私有 IPv6,类似 IPv4 的 192.168.x.x。

SLAAC 自动生成地址 (公网) 通过路由器广播自动生成(可能含隐私扩展)。

DHCPv6 分配地址 (公网) 由 DHCPv6 服务器下发的稳定 IPv6。

1 个 link-local + 1~2 个全局地址 + 若干临时(隐私)地址

在 IPv6 中,每个地址都有“使用状态”:

地址当前有效且优先使用

用于新建连接(出站 / 入站)

地址仍可使用,但系统不再选择它作为新连接的源地址

已建立连接的会继续用,不会强制断开

已经过期,完全不可用

一般直接用 Perferred 的一两个地址

Windows 就比较简单了,打开高级防火墙配置,入站规则加上 SSH 的 22 端口和 RDP 的 3389 就好了。

|

|

|

|

|

|

有时候一切都配好了,就是连不通,那就等会儿、重启,说不定莫名其妙就好了qwq

理论上是公网,但是目前只能校园网内访问,也许是我没学到位,也许是学校网管干了什么。

2025-11-02 11:29:00

![]()

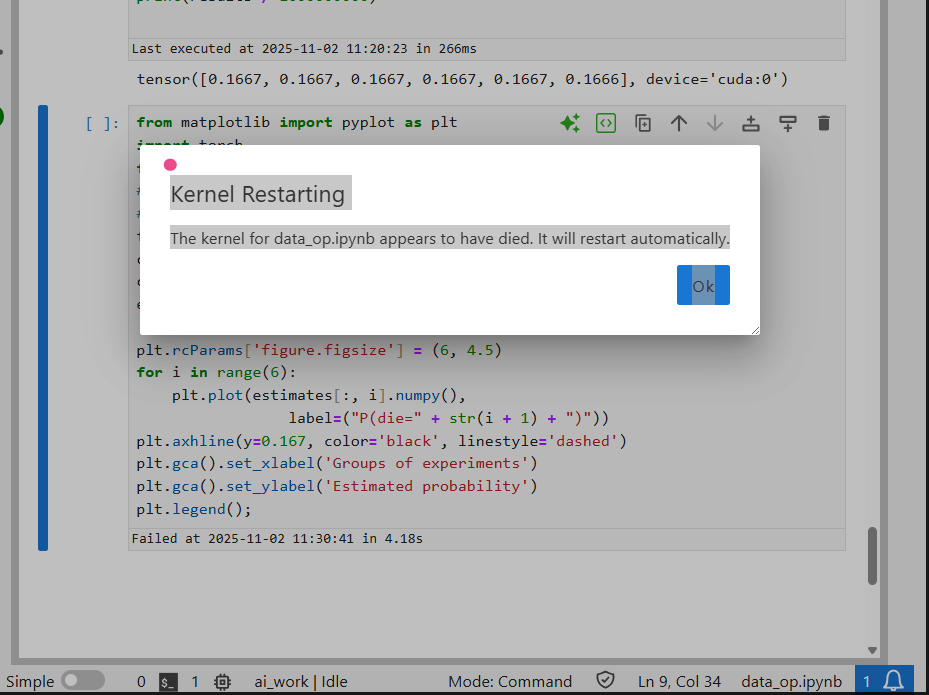

使用 pytorch matplotlib 等包时,Jupyter 中 Kernel 莫名内核死掉,重启。

Jupyter 显示如下:

|

|

Python 终端显示如下:

|

|

OpenMP 运行时冲突,你的程序里加载了两个不同版本的 OpenMP 动态库 (libiomp5md.dll),这常见于以下组合之一:

| 冲突来源 | 原因 |

|---|---|

PyTorch + NumPy

|

两者都自带 OpenMP |

Matplotlib + PyTorch

|

Qt 后端间接载入 MKL/OpenMP |

| 你用的是 Conda 环境 + 多个 MKL 包 | 不同包加载不同版本的 libiomp5md.dll |

|

|