2025-10-14 07:52:00

想象一下:每天到家,Wi-Fi 一连接,手机就自动播放你喜欢的歌单;早上闹钟一响,窗帘外的天气简报就已准备就绪。这不是未来科技,而是你现在就能用 iOS 快捷指令和自动化实现的智能生活。

本指南汇集了最实用、最富创意的 iOS 快捷指令与自动化方案,从高效工作到便捷生活,一键提升你的数字体验。

| 指令名称 | 使用场景 | 链接二维码 |

|---|---|---|

| Wi-Fi 二维码 | 当你Wi-Fi密码又长又难记时,二维码分享快速又便捷 |  |

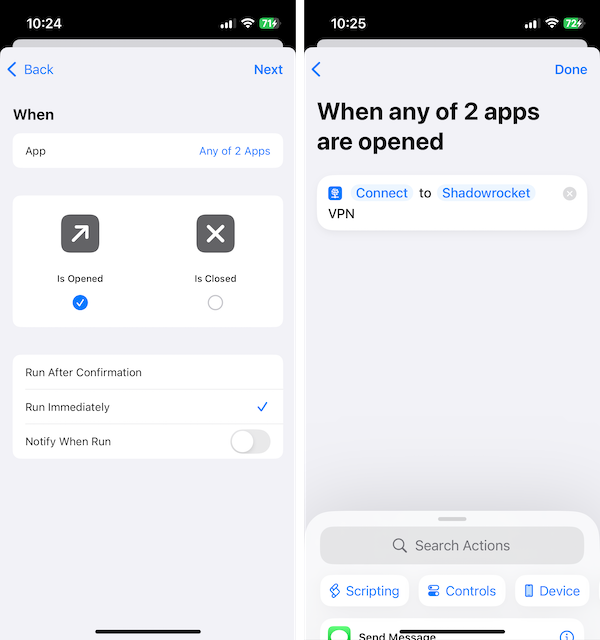

快捷指令 -> 自动化 (新建) ->「App」-> 选取 App ->「已打开」->「立即运行」->「下一步」->「新建空白自动化」->「设定 VPN」-> 选择 VPN ->「完成」

关闭VPN再新建一个自动化,同理设置

本文链接:https://deepzz.com/post/ios-shortcuts-automation.html,参与评论 »

2025-03-05 22:40:00

最近,我的朋友决定踏上了独立开发者的道路,做了一个临时邮箱网站:tempmail100.com。作为一个旁观者,我亲眼见证了他从零开始,一步步摸索,最终取得了广告日入$10的成绩。今天,我想分享一下他的经历,希望能给那些想要踏入独立开发者行业的朋友一些启发。

朋友的初衷很简单:做一个实用的临时邮箱工具,帮助用户在不暴露真实邮箱的情况下,快速注册一些临时服务。他选择了临时邮箱这个方向,主要是因为市场需求明确,且技术门槛相对较低。

他花了几周时间,从设计到开发,最终上线了tempmail100.com。网站的页面设计非常简洁,用户体验也很流畅,尤其是那个“一键生成邮箱”的功能,简直不要太方便。

作为一个独立开发者,朋友在技术选型上非常务实。他选择了轻量级的技术栈,确保网站能够快速响应,并且易于维护。同时,为了提升网站的SEO表现,他做了以下几件事:

为了让网站能够持续运营,朋友决定引入Stripe作为收款工具。为了接入Stripe,他甚至注册了一家美国公司!虽然这个过程有些复杂,但最终他成功接入了Stripe,用户可以通过付费解锁一些高级功能,比如更长的邮箱有效期、自定义邮箱前缀等。虽然目前付费用户还不多,但这为他提供了一个稳定的收入来源。

此外,他还通过Google AdSense在网站上投放广告。随着流量的增加,广告收入也逐渐提升,最近甚至达到了日入$10的成绩。虽然这个数字看起来不大,但对于一个刚刚起步的独立开发者来说,已经是一个不错的开始了。

当然,独立开发者的道路并不总是一帆风顺。朋友也遇到了一些挑战,比如如何持续吸引新用户、如何应对竞争对手等。但他始终保持乐观,不断优化产品,提升用户体验。

未来,他计划继续完善网站功能,比如增加多语言支持、提升邮箱的稳定性等。同时,他也希望通过更多的SEO优化和社交媒体推广,进一步提升网站的知名度和流量。

如果你也想要踏入独立开发者的行业,朋友的建议是:

朋友的经历让我深刻体会到,独立开发者虽然充满挑战,但也充满了可能性。如果你也有类似的想法,不妨大胆尝试,或许下一个成功的独立开发者就是你!

如果你对tempmail100.com感兴趣,或者有任何关于独立开发的问题,欢迎在评论区交流。我们一起探讨,一起进步!

本文链接:https://deepzz.com/post/indie-maker-tempmail100.html,参与评论 »

2025-01-01 10:49:00

2025年啦,大家过得都可还好?

时间转瞬即逝,2024年就过完了,不得不感叹一年时间还是蛮短暂的!

回顾2024:

2024骑着第一辆公路车参加了2023的跨年骑行,千人规模很是壮观,以后是再也不会有了。

2024组装了第一台真正意义上的NAS,五盘位,8T,结合Apple TV该享受的还是要享受。

2024学习了swift与swiftui,与朋友空闲时间开发了一款临时邮箱应用,突破了独开零收入门槛。

2024读了6本书,远未达到最初设定的10本书的目标,看来执行力还是差了些。

2024为小朋友组装了一个大玩具:水管攀爬架,挺爱玩,大运动好了不少。

2024总共骑行了400来公里,都没别人跑步跑得多,看来还得找个骑行搭子。

2024开始关注保险,为家人安排了重疾险,寿险。

2024房贷利率降低了不少,还贷压力也有部分减轻,但依旧是个重担。

2024不少地方发生战争,如乌克兰俄罗斯,还有各种事故,只能说珍惜当下,天灾还是人祸不知道哪一个先来。

2024特朗普竞选总统成功,币圈高涨,可惜没能抓住,错失成为首富的机会。

2024陪着我的小家伙又成长了一年,每次看到他的笑容,喊着爸爸,心里都是感动。

2024家里第一次开了地暖,室内外温差十几二十度,家里真的是舒服。

2024奶奶九十大寿,真的是儿孙满堂,实实在在的印证了家有一老,如有一宝。

2024工作平稳,但有个盼头,来年努力为公司输出,一同成长。

2025愿世界和平,愿家人安康,愿陌生的你快乐幸福,愿风调雨顺!

2024-01-01 22:49:00

该篇总结是我第一次严格意义上的年终总结,也到了必须要进行总结的时候。总结经验,反思过往!

相较于以往,每年的这个时候都会看到很多人在对自己进行总结。对于自己,是一个性格比较随意的一个人,总结不总结的也无所谓,只要内心对自己有要求,有思考就行。但对于很多事和物,没有纸笔的记录很快就会忘却,2023年对于我来说是挺焦虑的一年,希望记录下对这些事情,以作反省。

先说说自己,性格是一个比较独立的一个人,不想去处理那些复杂的人际关系,不喜欢,也是浪费时间(当然这肯定是不对的,大家不要学我)。简简单单的就挺好,没有利益,没有冲突,有兴趣的就一块玩,没有的我们下次找机会。平时个人想法也挺多的,就是执行力需要提高。

从标题可以反映出我2023焦虑的一年,可以从工作上和生活中来进行总结。

我目前在一家安全相关的公司从事产品研发的工作,公司不大但老板有技术背景,对技术比较看重。当时过去主要工作内容是数字身份产品的研发(以创业的心态),包括IDaaS平台(OAuth2/OIDC,SAML,LDAP等)、无密码身份认证(WebAuthn/FIDO2)、协同签名和S/MIME相关的产品。

由于各种原因吧,如产品方向和研发方案,经过3年的产品研发,最终的产出很少或者说没有应用场景。个人挺苦恼的,毕竟作为研发研发出没有产生价值的产品真的很没有成就感,产品没价值就代表研发没价值。

2023最主要是将我们的产品通过国密L2认证,这也是痛苦的根源,目前也仅通过一半。起初从已通过小伙伴处得知过认证还是比较容易,检测人员有提供部分指导。自从我们从接手项目开始,整个文档或者说产品的方案就不满足检测要求,才知道有多难。整个过程下来文档修改过不下百遍,在一遍遍修改和沟通下才艰难完成部分项目的认证,期间还收到整改通知。

总结下来:

我认为这个过程对我来说是焦虑的,首先它不是的我强项(产品研发),其次它的认证过程是我不能够把控的。当一件事情不在我的控制范围内的时候,充满了不确定性,就像一个快断线风筝,指不定什么时候就失败了,它就会让我变得焦虑。我的性格不容许有这样的事情发生。

同时,2023年较年初定下的目标完成了不到50%,未能达成年初计划,其中有研发方向的变化,有人员的变化。

不过今年公司产研的变化让我看到希望,从最初无产品经理到目前三名产品经理。现在产品的立项也较之前更严谨,不再是一股脑拍板觉得这个可以做,这个方向我看到了机会,今天行明天不行。我相信在产品经理的介入下,通过调研用数据说话,更多人的参与立项讨论,专业的事交给专业的人,以后会更加规范,做的产品会更有价值。

从根本上来说,利用每个人的长处去做事情一定是事半功倍的,有时候静下心来好好思考,方向比忙得不可开交更加重要,观察与发现比我觉得更合适。2023年工作上的变化就是没有变化,现在看来,除了埋头干活或许有意提升自身的价值更加重要。

今年生活上最大的变化是我们家里的天使宝宝降临,给我们整个家庭带来了很多变化。

宝宝出生前,家里就开始囤各种婴儿用品,什么婴儿床、婴儿车、小玩具、纸尿裤、抱被什么的,各种各样,以前我们小时候咋就没这么多玩意。同时两边的父母也过来帮着带带孩子煮个饭照顾我们的饮食,不然两个人确实转不过来。

孩子出生后本以为大人可以轻松一点,谁知孩他妈还堵奶,最严重的是最后还发炎了,痛的恼火得很。最后找通乳师通了五六次才消下去(新生孩母亲一定要注意这个问题)。孩子每几个小时就需要喂一次奶,有时候还一直哭闹,这让你睡眠和精力严重不足。但这就是人生需要经历的一件事,孩子有时候一个笑容就会把你治愈。加油吧,少年!

今年给自己找了一个锻炼的理由,一狠心给自己添置了一台公路车,国庆节第一次就去骑行了95公里的绿道,那感觉很酸爽。身边的朋友也一起购置了,以后跟这大神一起拉练。

个人比较向往独立开发者,有经验的朋友的可以带带新人。

装了一年多的房子打算2024年初入住。由于房子不是在工作附近,每次装修或安装什么东西就得安排时间,一来二去整个房子很多细节都没有弄好,不过有什么办法只有妥协,下一次不就有经验了嘛。

年前和朋友聊了许久,感觉每个人都有每个人的苦恼,都过得不容易,比如为了下一代怎么怎么的。要我说,有很多苦恼都是自己给自己的压力。只有先把自己安排好,才能安排别人。一辈子很短,快乐向上的活下去!

2024年,给自己立一些Flag:

2024让自己发生点变化。

2024年目标没有达成,执行力还是差了!!

2022-11-20 23:45:00

接上篇文章,继续折腾家庭网络:如何玩转智能家居 - 网络如何智能openwrt+v2ray。

本篇文章解决问题是:如何通过配置wireguard实现从世界任何地方优雅的访问家庭网络。我们在家庭网络使用场景汇总一定会遇到以下情况,人在外:

这些场景的基本需求是:安全性一定要有保障,能够在外网连接到家庭网络(不是简单的内网穿透,而是组成大局域网)。

答案不言而喻,组建vpn。那么问题来了,用什么vpn,如何连接到家庭网络:

本篇文章的目的是:通过vpn的形式使得在外网如同访问家庭内部局域网一样,让外部设备与家庭网络中的设备形成一个局域网。

那为什么选择wireguard:

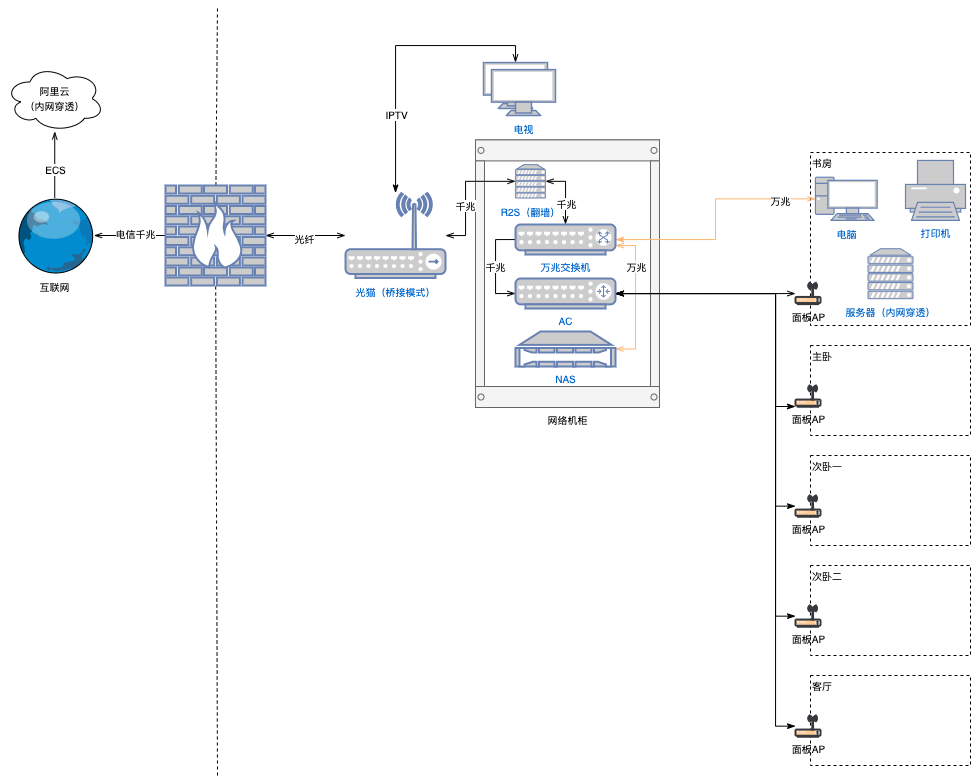

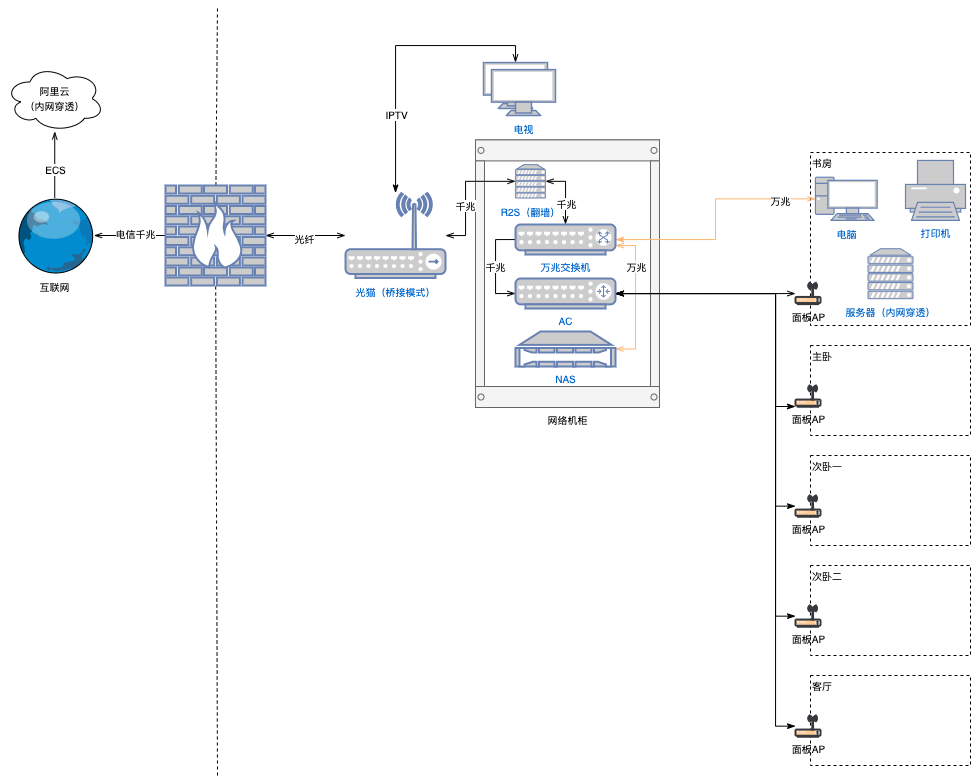

网络架构:

博主目前设计的网络架构如上图,不过本篇文章只讲 光猫<->AC<->R2S 这样的链路:

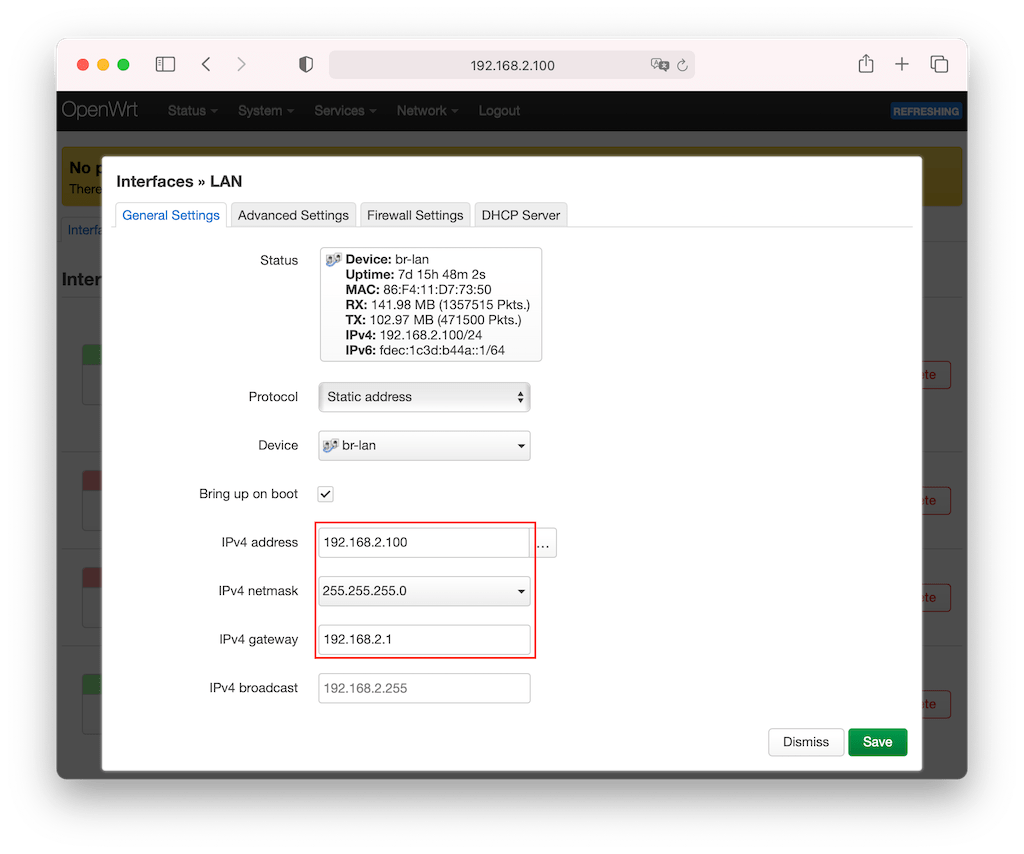

光猫:192.168.1.1

AC(主路由):192.168.2.1

R2S(旁路由):192.168.2.100

这里的R2S我们作为旁路由来使用,什么是旁路由请自行搜索资料。简而言之,家庭内大多数网络均走AC主路由,部分走旁路由(翻墙),旁路由的(折腾)挂掉不会导致整个家里网络中断。

由于博主家庭网络没有公网IP,动态IP也没有,因此这里找了一台云服务器作为中转(非UDP打洞,中转方式会消耗云服务器流量,请悉知)。当然也可以用基于wireguard现成的方案,如tailscale,免费应该够用(有设备限制)。

这里假设你已经准备好已经准备好openwrt路由器。我们还需要准备:

一个公网IP:或是家里自带公网IP+DDNS,或是购买一台公网服务器VPS

一个域名:可选,如果你的公网IP是动态的,那就需要域名且必须通过DDNS

因为博主家里没有公网IP,那么只能通过这种内网穿透的方式实现,将wireguard的udp端口通过代理的方式暴露到外网,如果有公网IP跳至下一步。

1、在vps上安装frps服务端,请到 frp/releases 下载对应架构的最新版本即可,解压到服务器。

服务端配置:

[common]

bind_port = 7000

token = 768f72bc664ad2ad7c9edccf65523fd7

其中 token 是用来鉴权客户端的,请重新生成。bind_port 指定 frps 监听的端口,云服务器需要放开该端口的访问。

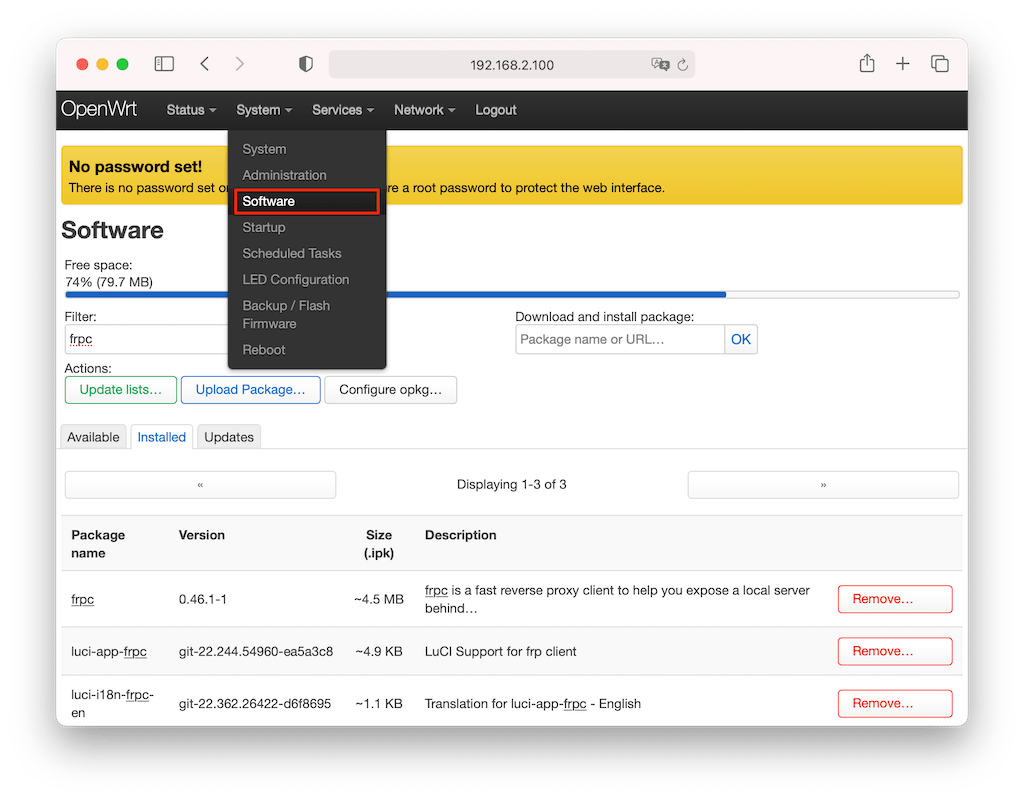

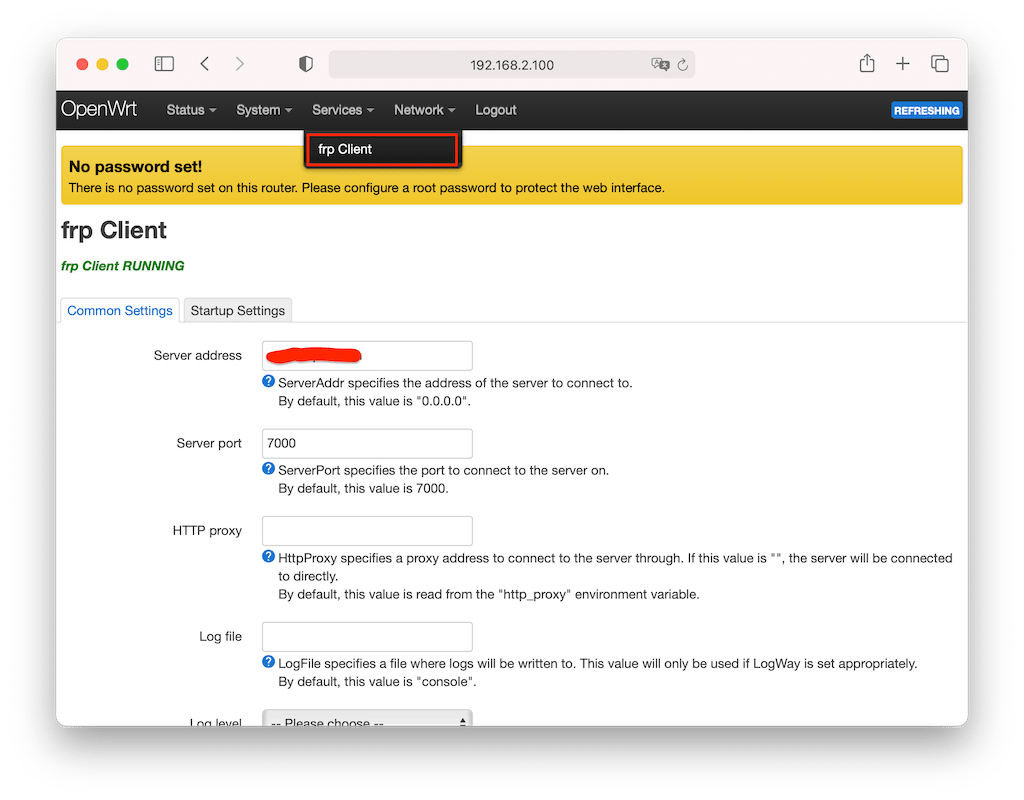

2、在openwrt安装frpc客户端,请到 System->Software 搜索 frpc 安装。

完成后进行配置:假设这里我们选择端口 51820/udp 作为wireguard的通信端口,IP 10.0.0.1作为wireguard的网关IP。

我这边的 /etc/config/frpc 配置如下,你可对应着在网页上进行修改:

config init

option stdout '1'

option stderr '1'

option respawn '1'

option user 'root'

option group 'root'

config conf 'common'

option server_port '7000'

option tls_enable 'false'

option server_addr '<server_ip>'

option token '768f72bc664ad2ad7c9edccf65523fd7'

config conf 'ssh'

option name 'wireguard'

option type 'udp'

option use_encryption 'false'

option use_compression 'false'

option local_ip '10.0.0.1'

option local_port '51820'

option remote_port '51820'

记得将 server_ip 替换成frps的地址,如果不出意外的,openwrt中的frpc已经跑起来了。

WireGuard是点对点的网络,每个节点既可以做服务器,又可以做客户端。我们这里将部署在openwrt中的wireguard节点称为服务端,在手机或电脑端部署的wireguard节点称为客户端。更多安装方式:https://www.wireguard.com/install/。

整体步骤如下:

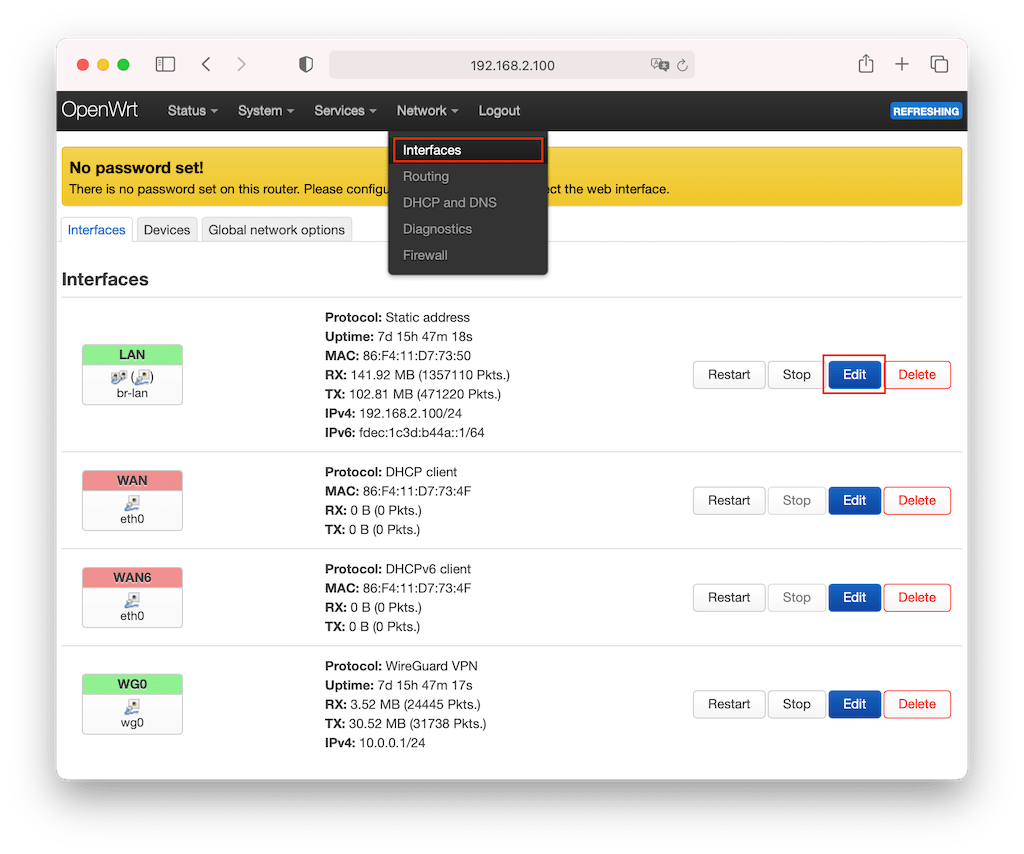

1、编辑LAN口,设置上游网关信息:

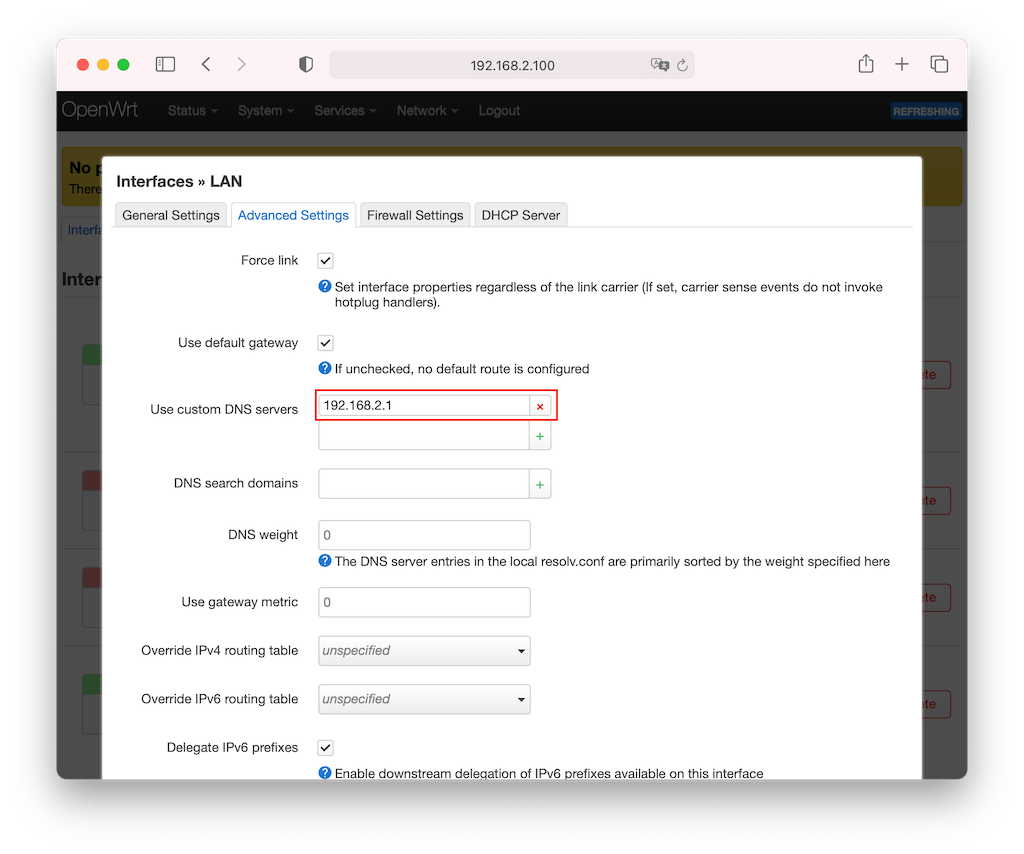

2、配置DNS:

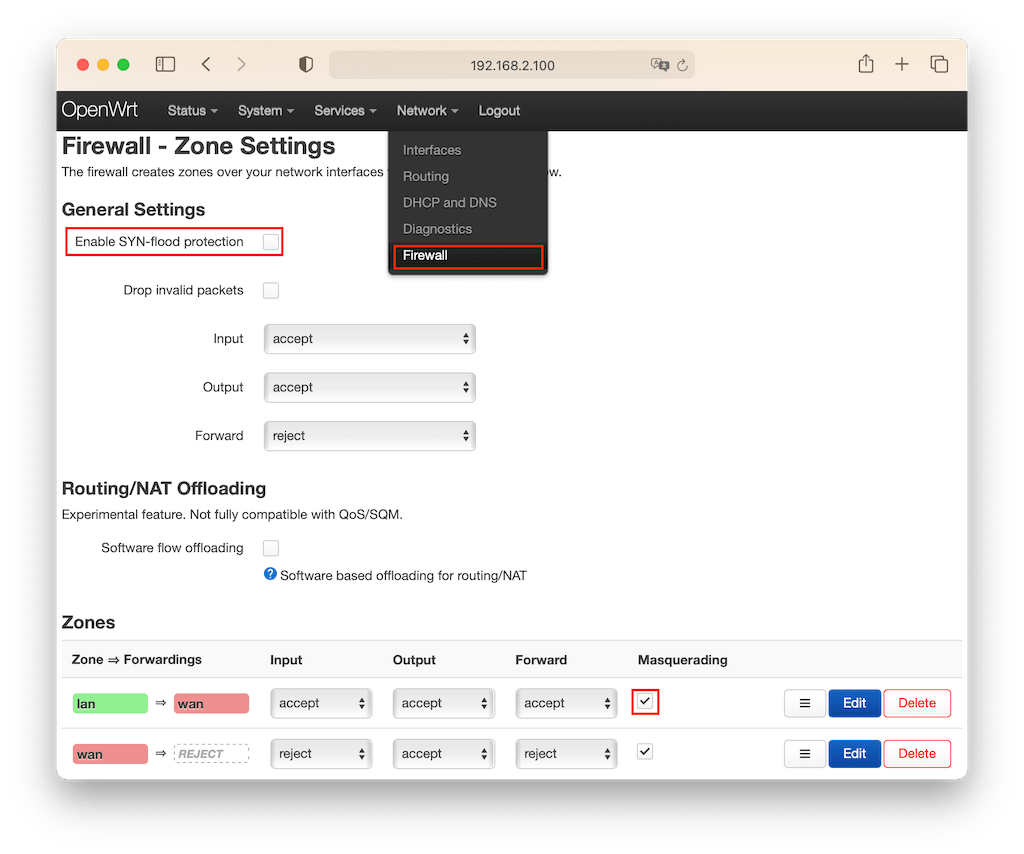

3、关闭SYN-flood保护,开启动态IP伪装

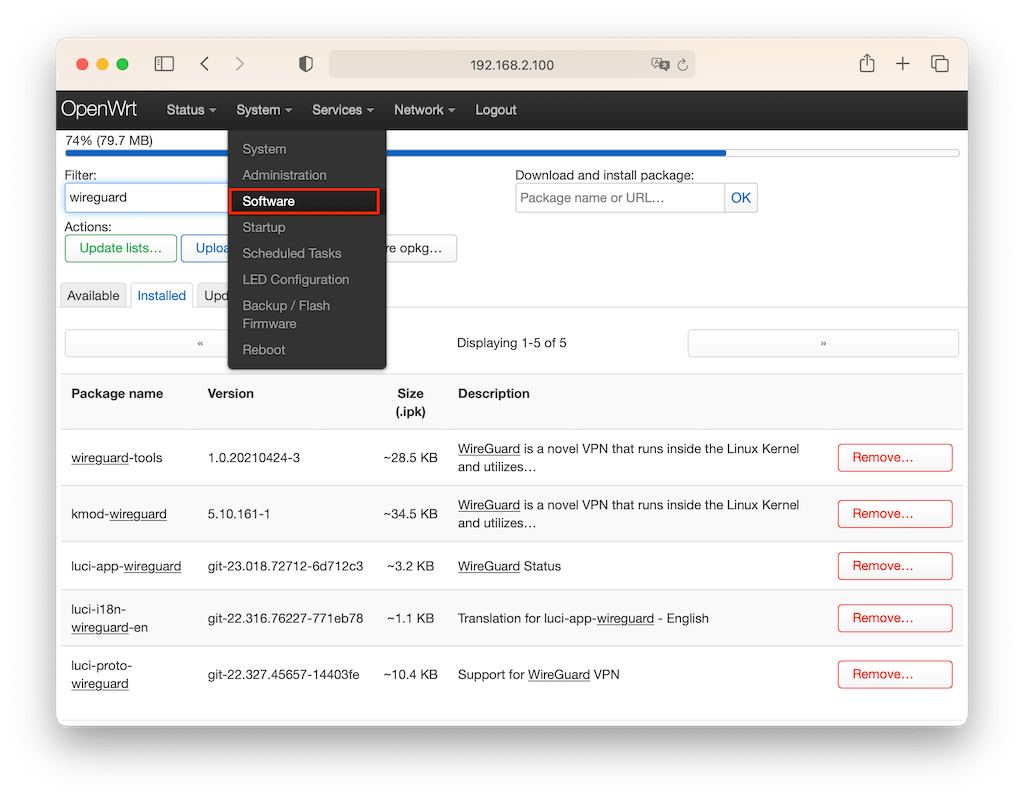

1、在openwrt中安装wireguard建议通过System->Software进行安装:

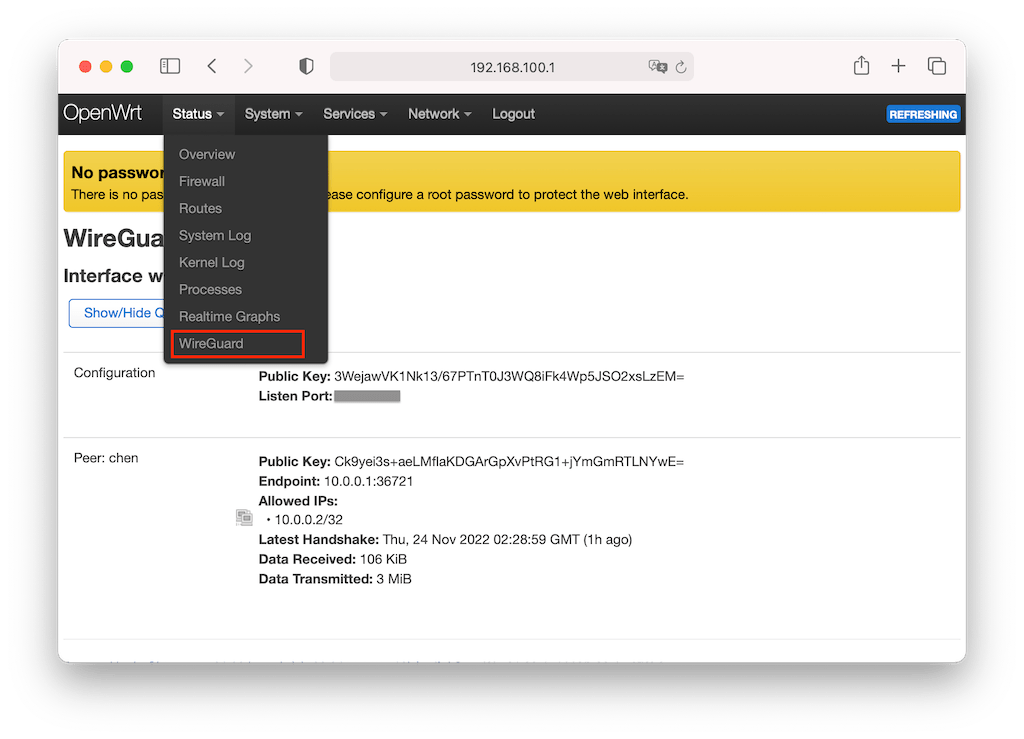

安装完成,重启路由器。同时你也会看到 Status->WireGuard:

需要了解细节的朋友可以参考官方 Quick Start,我们这里通过openwrt进行wireguard服务端配置。

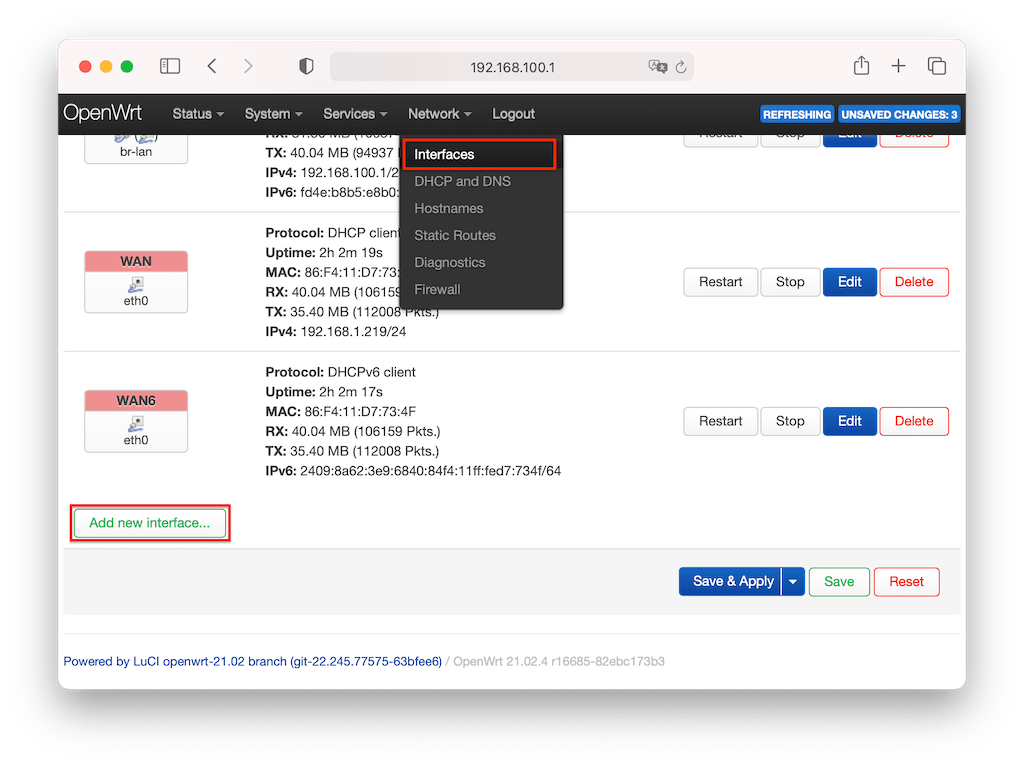

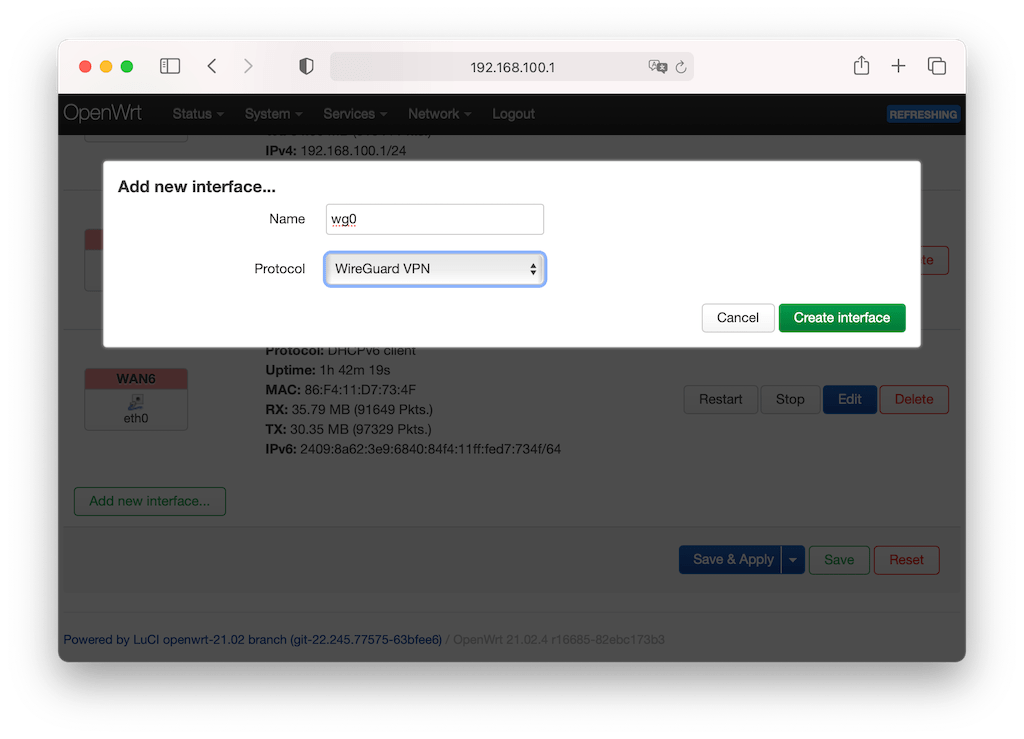

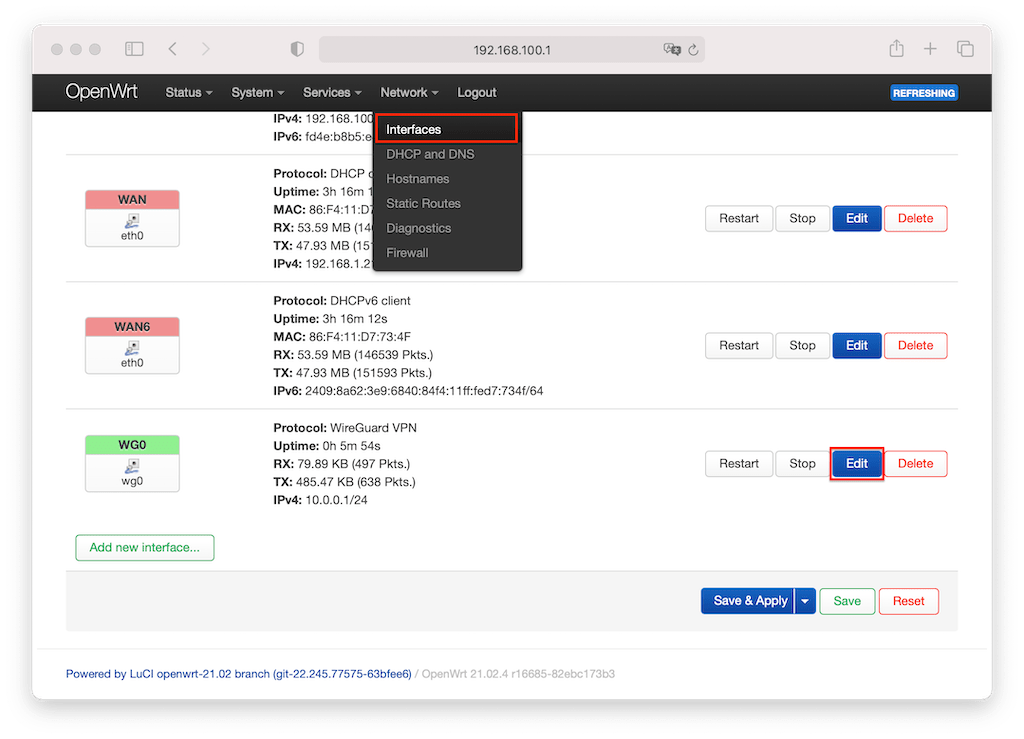

1、点击 Network->Interface 中的 Add new interface 创建接口:

2、接口名称建议 wg0,协议选择 WireGuard VPN 进行创建:

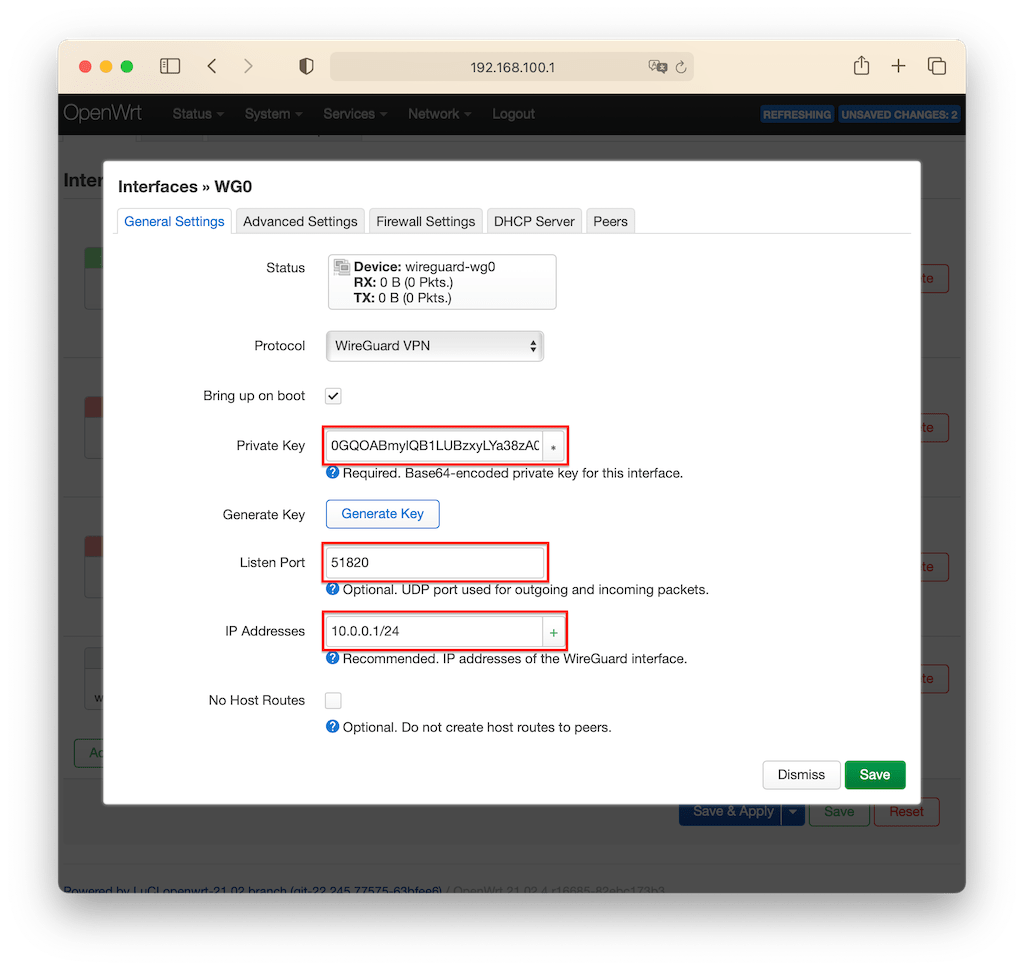

3、一般设置:

Private Key 是WireGuard节点的私钥,可通过 Generate Key Pair 生成,也可手动生成:

# 通过ssh登录到openwrt,执行

$ wg genkey | tee privatekey | wg pubkey > publickey

$ cat privatekey publickey

Listen Port 监听的端口,这里设置为 51820 与 frpc 配置对应即可。

IP Addresses 是WireGuard接口的私有IP网段,这里设置为 10.0.0.1/24 与 frpc 配置对应,不要与其它内网IP段冲突。

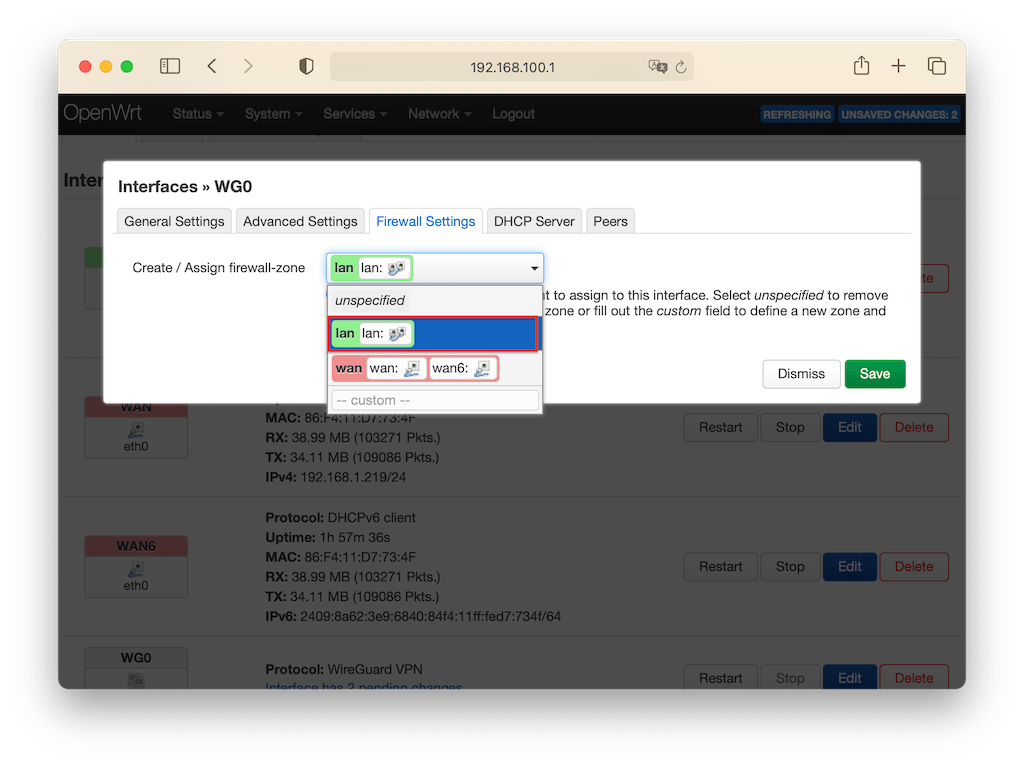

4、防火墙设置,有 vpn 选 vpn,无则选 lan:

最后 Save,保存即可,后续再步骤添加 Peers。

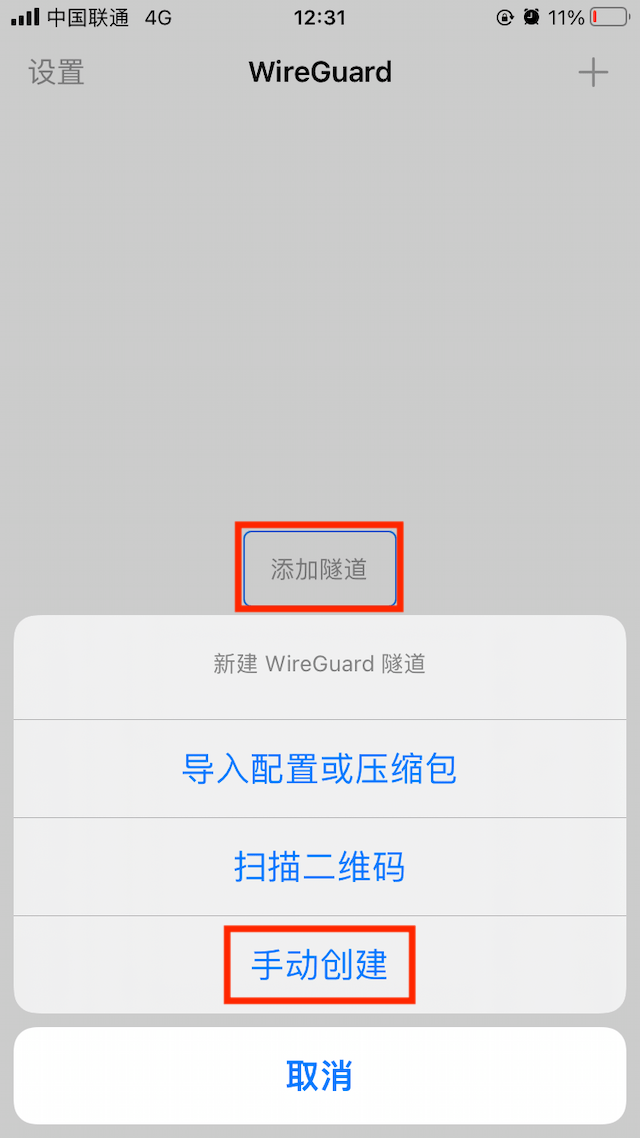

首先,通过这里的安装方式进行客户端的安装:https://www.wireguard.com/install/,我这里以iOS举例。

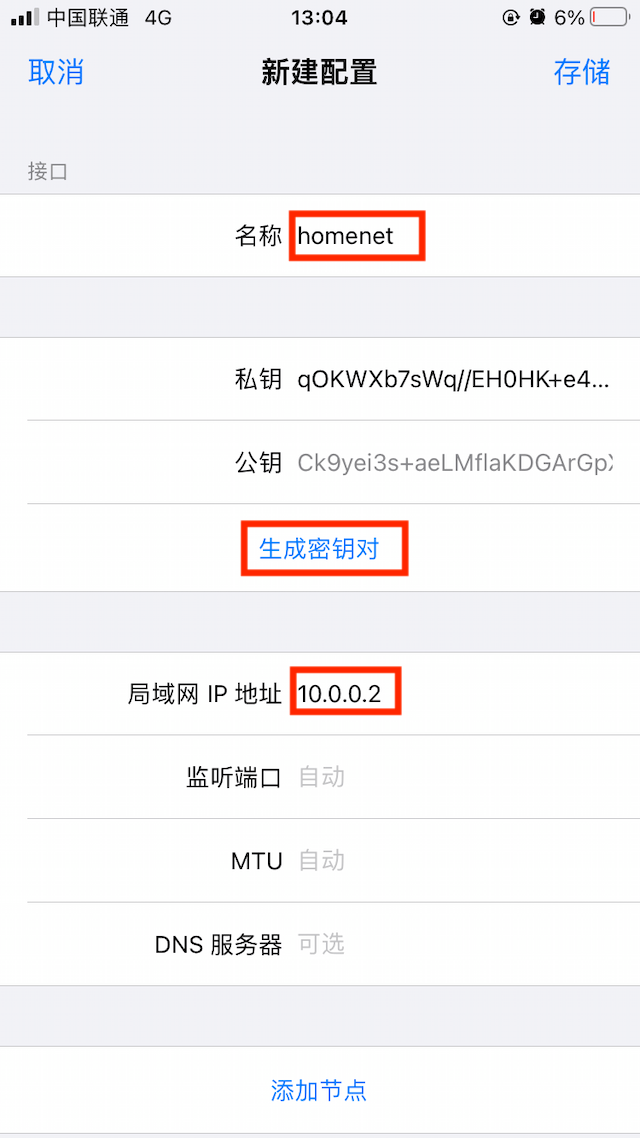

1、点击 创建隧道->手动创建:

2、填写基本信息,主要填写下面三项,其它默认:

生成密钥对 随机生成即可。10.0.0.1/24。

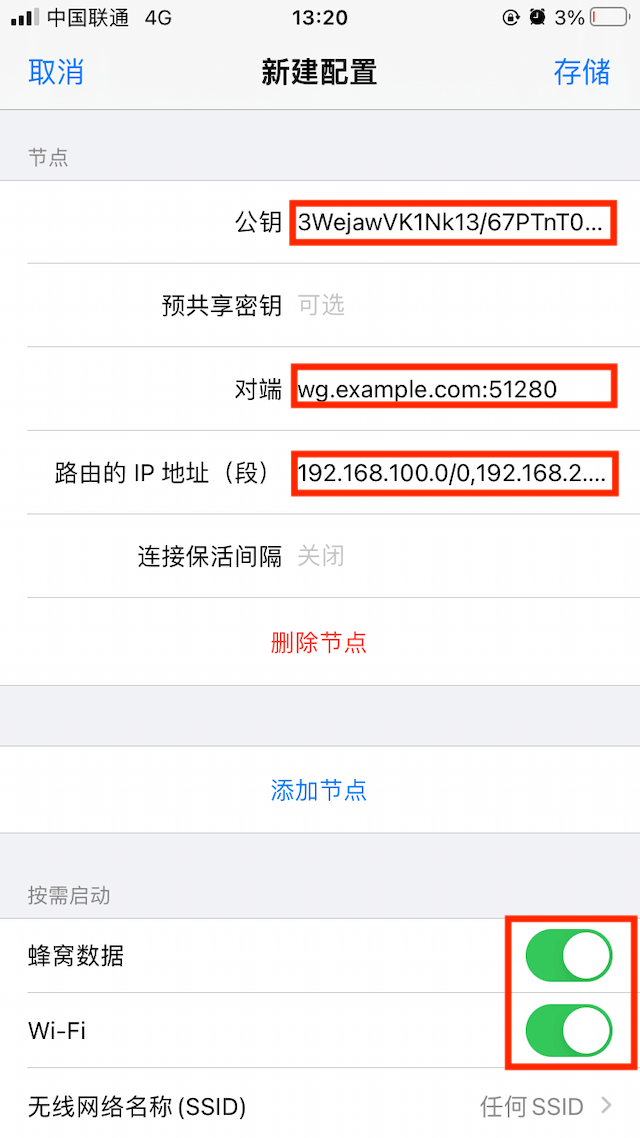

3、通过 添加节点 添加服务器信息:

192.168.100.0/24,192.168.2.0/0,10.0.0.0/0。这样当开启wireguard vpn之后访问这些IP就会走vpn网络。

到了这一步,客户端已经完成配置了。但是服务端还没有,因为wireguard本质上是一个P2P通信的软件,我们还要将客户端公钥信息配置到服务端才行。

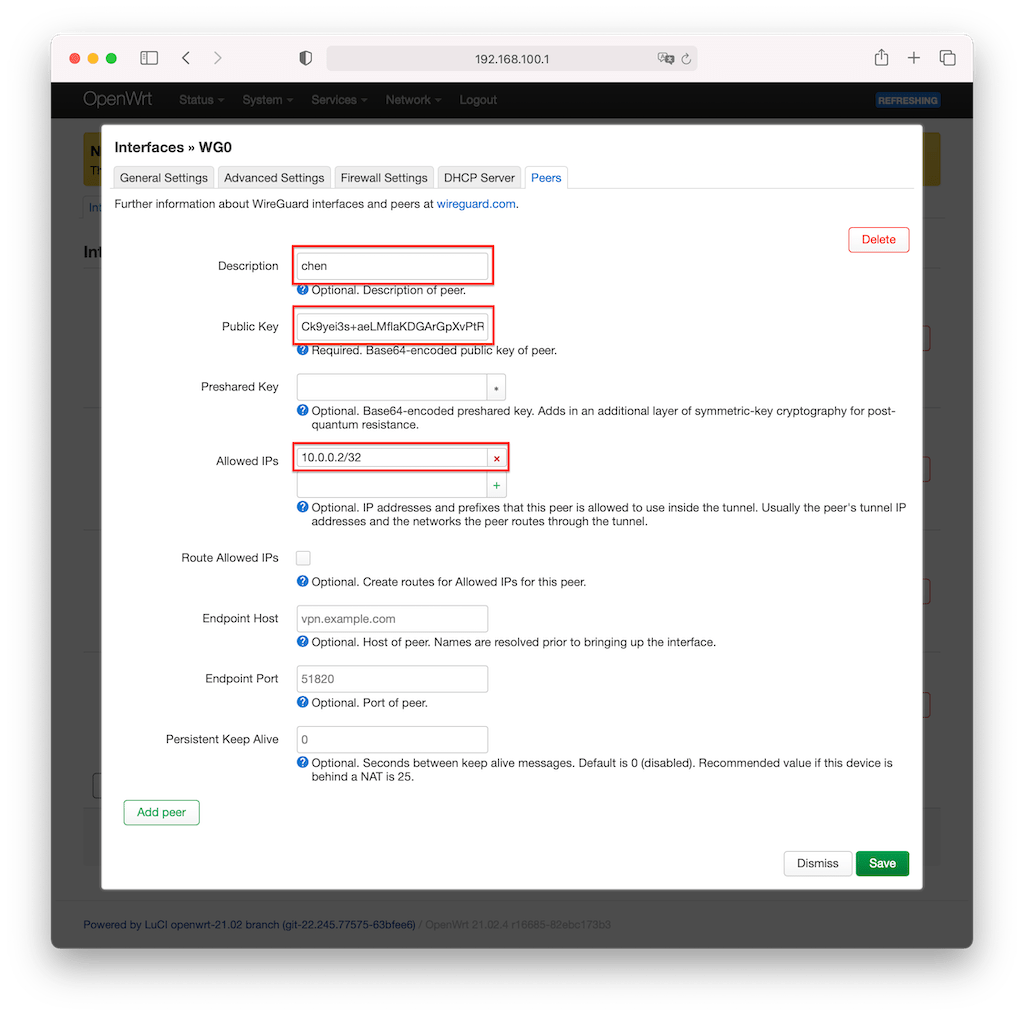

在openwrt配置wireguard peer信息。

填写刚才配置的客户端信息,Save 保存即可:

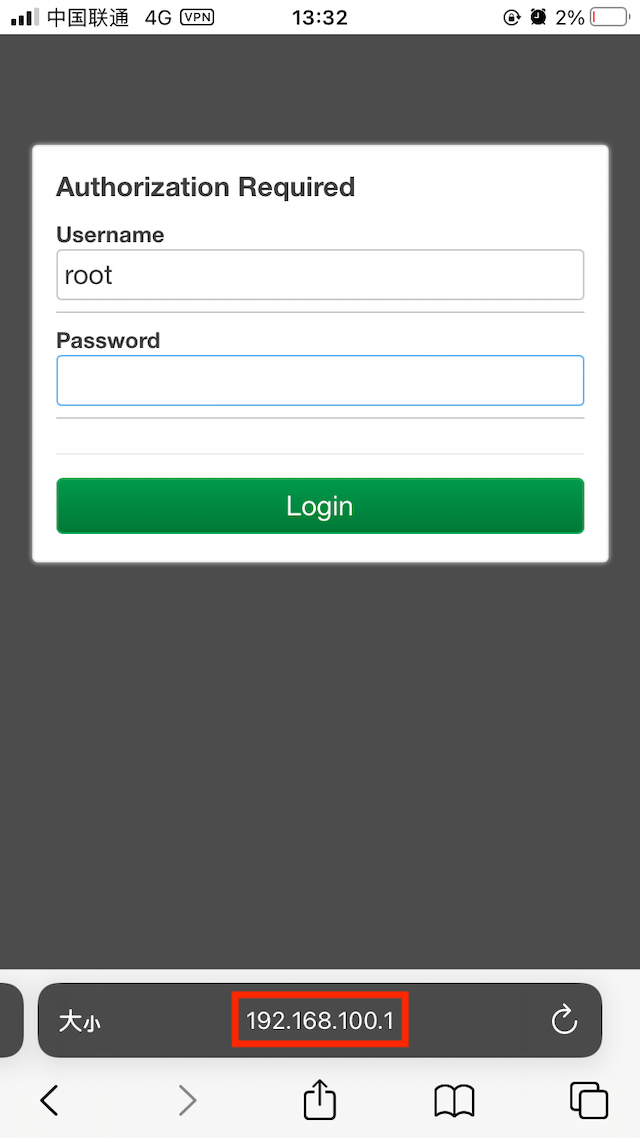

现在在手机上开启 vpn,尝试访问一下路由器地址 192.168.100.1 是否可行。

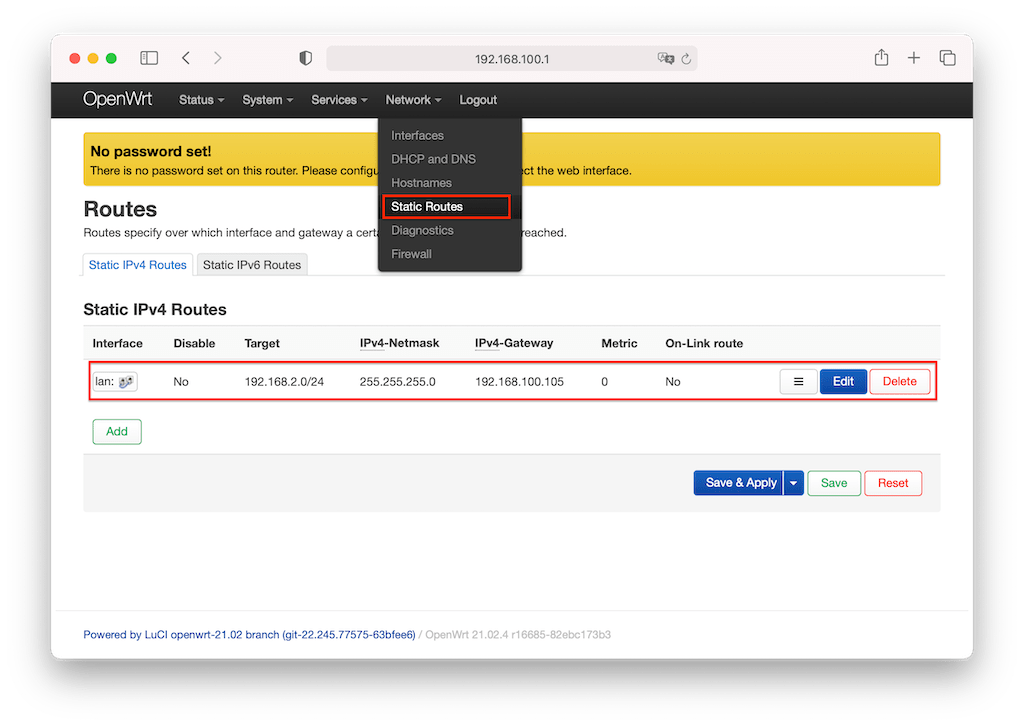

1、客户端如何访问openwrt的下一级路由的服务,如这里如何访问 192.168.2.x 服务:

因为路由器作为openwrt的下一级路由,openwrt是不知道如何到达 192.168.2.x 这个网段的。因此需要添加一条静态路由:

2、如何所有流量都走wireguard,并且可以通过之前设置的v2ray进行科学上网:

请参考:https://www.wireguard.com/netns/#routing-all-your-traffic。

3、不用开启端口吗,很多教程上面需要开启路由器端口?

开启端口,一般是指我们路由器有公网IP,通过ddns方式对外暴露端口的时候需要开启。

[1] https://github.com/WireGuard

[2] https://www.wireguardconfig.com/

本文链接:https://deepzz.com/post/openwrt-and-wireguard-connect-homenet-anywhere.html,参与评论 »

2022-06-23 22:27:00

接上篇:如何玩转智能家居 - 家庭组网方案选择。

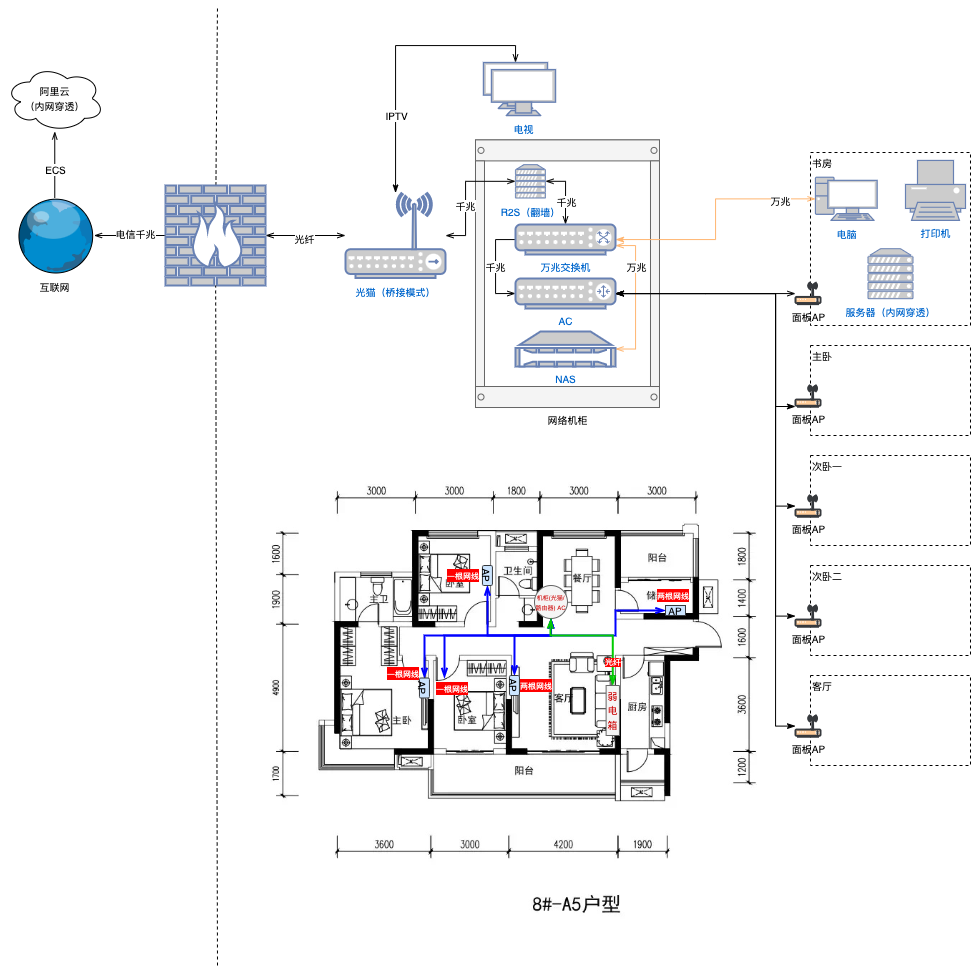

当我们已经选择好家庭组网方案之后:AC(PoE)+AP。那么问题来了:实际该如何操作,如何布线,需要考虑什么?

就我来说,可能考虑这些因素:

确定需求前,我们确定下当下的环境:

以上,我们得出:全屋采用超六类网线即可满足未来需求,超六类网线可以达到万兆网络,往后看还是能够满足的。全屋主要是以WiFi为主,那么部署AP时,如果不需要网线则不牵网线,节省成本。

我们还有有哪些需求需要解决呢,确定以下信息:

以上,我们得出:

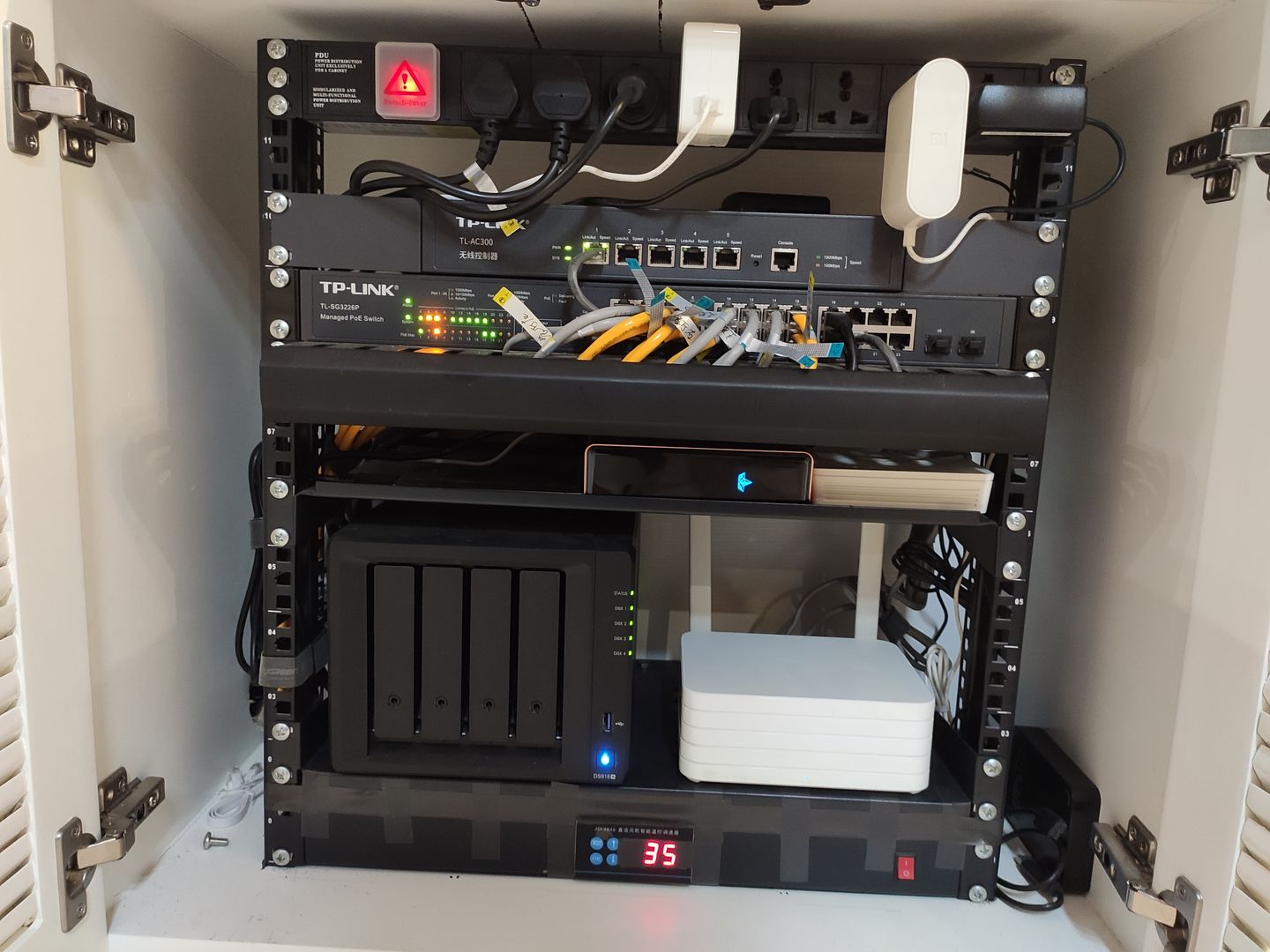

那么综合以上信息,我确定我是需要一个机柜的:将所有的网络硬件都放在一个位置,把NAS也放过去,最后将该机柜放到定制柜里完美隐藏。

接下来是设计布网方案,这需要实际根据户型图来操作。大家可以参考我的这张设计图:

基本思路就是有一个总的网络机柜,网络从弱电箱出来直接到网络机柜,后续的网络全部走机柜出去。由于博主要实现内网穿透,故画了阿里云上去,如果你们不需要可不参考(也可以走wireguard/tailscale打洞方案)。

以上图仅是设计参考用,实际在实施过程中有些许变化。然后就有了这张图:

这张图AP酌情减少了一个,具体根据实际情况来定。

当你确定好方案之后,一定要第一时间与电工师傅进行核对,确认方案的可行性。博主就是这样,想当然的将弱电箱挪到鞋柜处,所有网络设备都放到鞋柜,谁知强电与弱电在一个垂直面上,不行。所以改到了餐柜处,当时也是打得我措手不及,方案是调整了又调整。

基于以上种种结论,可以开始选择设备了。

首先,选机柜。tb上的机柜也有现成的,而且非常结实,有兴趣的朋友可以看这里:简易开放式机柜

但是,自购机柜的话需要考虑机柜放置位置。比如放鞋柜,那么尺寸一定要合适。还有就是机柜出最好叫木工师傅帮助打一个散热孔。

现成的对于我来说不够折腾,本着极客的原则,博主开始学习网友的购买零件自己组装机柜。具体可参考这里:

从知乎上看到第一眼就爱上这个配置,和我的计划也非常符合。于是我也采购了一套,不过散热还是比较贵的。等房子装修好了晒图。

从知乎上看到第一眼就爱上这个配置,和我的计划也非常符合。于是我也采购了一套,不过散热还是比较贵的。等房子装修好了晒图。

由于是面板AP,选择面就比较少了。最开始相中了华为的H6,不过这玩意是贴上去的,不够美观。于是叫朋友推荐了一套TP-Link的套装,省事也省心。

TP-LINK TL-R4010GP-AC PoE ACTP

TP-LINK TL-XAP3002GI-PoE

这两款设备,我是在某鱼上购买的全新,应该不会翻车,有需求的朋友可以去某鱼上搜索下。

这款AC是集PoE交换机一体的:

这款AP是支持Wi-Fi6:

看中这款AP的原因也是它的出墙厚度仅9.4mm,与普通插座面板差不多的高度。实现了完美的隐藏。

https://www.zhihu.com/question/26596786/answer/279309998

本文链接:https://deepzz.com/post/smart-home-networking-design.html,参与评论 »